목차

1) 리눅스 보안

- /etc/passwd

- /etc/shadow

- 사용자 추가/수정/제거

2) 리눅스 그룹

- /etc/group

- 그룹 생성/수정

3) 파일 권한

4) 보안 설정 변경

- 권한(rwx) 변경

- 소유권(rich rich) 변경

5) 파일 공유하기

- 대규모 환경에서 SUID 비트 사용해서 파일 공유하는 법

리눅스 보안

리눅스 보안 시스템의 핵심은 사용자 계정 입니다. 사용자 권한은 계정이 만들어질 때 할당되는 사용자 ID(UID)로 추적되는데, 이 절에서는 파일 권한 등에 관한 작업을 할 때 사용자 계정에 필요한 파일 및 유틸리티를 사용하는 방법을 설명합니다.

/etc/passwd 파일

리눅스 시스템은 로그인 이름(로그인 시 필요)과 그에 해당하는 UID 값을 찾기 위해 /etc/passwd 파일을 이용합니다. 사용자에 대한 여러 정보가 포함되어 있습니다.

root 사용자 계정은 리눅스 시스템의 관리자 이며 UID 는 항상 0입니다.

리눅스는 실제 사용자가 아닌 다양한 기능에 관련된 사용자 계정을 많이 만드는데 이를 시스템 계정이라고 합니다.

시스템 계정은 시스템 자원에 접근하는 권한을 얻기 위해 사용하는 특별한 계정입니다.

백그라운드 모드에서 실행되는 모든 서비스는 시스템 사용자 계정으로 리눅스 시스템에 로그인해야합니다.

보안 위협 시나리오

서비스 root 사용자 계정으로 로그인 > 권한이 없는 사람이 서비스 침입 > root 사용자로 시스템에 대한 접근 권한 얻게 됨

예방

리눅스 서버는 백그라운드로 실행되는 모든 서비스는 자체 사용자 계정으로 로그인 > 이렇게 되면 침입자가 서비스를 통해 침입하더라도 전체 시스템에 대한 접근 권한 얻을 수 없음

/etc/passwd 파일이 포함하는 정보

- 로그인 사용자의 이름

- 사용자의 암호

- 사용자 계정의 숫자 UID

- 사용자 계정의 숫자 그룹 ID(GID)

- 사용자 계정의 설명 텍스트

- 사용자의 HOME 디렉토리 위치

- 사용자의 기본 쉘

많은 프로그램이 사용자 정보 위해 /etc/passwd 파일에 접근하게 되었고, 사용자 암호가 보안 위협을 받게 되었습니다. 따라서 지금 대부분의 리눅스 시스템은 사용자 암호를 별도 파일에 저장합니다.

where?

/etc/shadow

참고로, /etc/passwd 파일은 수동 편집을 지양합니다. 파일이 손상되면 시스템은 이를 읽지 못하고 그 결과 그 누구도(root 사용자 포함) 로그인할 수 없게 됩니다. 따라서 표준 리눅스 사용자 관리 유틸리티를 사용하는 것이 더 안전합니다.

/etc/shadow

/etc/shadow 파일은 리눅스 시스템이 암호 관리하는 법에 대한 통제권이 더 많습니다. /etc/passwd 에 접근하는 것보다 더 안전합니다.

/etc/shadow는 시스템의 각 사용자 계정에 대해 하나의 레코드를 포함하고 있습니다.

rich:$1$.Ffck0ns$flUgiyHQ25wrB/hykCn010:11727,,,/etc/shadow에는 아홉개의 필드가 있습니다.

/etc/passwd파일의 로그인 이름에 해당하는 로그인 이름- 암호화된 암호

,,,

/etc/shadow 파일은 사용자 암호를 더 정밀하게 제어 할 수 있습니다. 사용자가 암호를 변경해야하는 빈도, 암호를 변경하지 않으면 언제 사용자 계정을 비활성화할 것인지를 제어 할 수 있습니다.

새 사용자 추가하기

사용자를 추가하기 위해 사용되는 기본 도구 = useradd = 새 사용자 계정을 만들고 사용자의 HOME 디렉토리 구조까지 한번에 설정하는 쉬운 방법을 제공

useradd 명령은 사용자 계정을 정의하기 위해 시스템 기본값을 사용합니다.

시스템 기본값의 구조는 이렇습니다.

# /user/sbin/useradd -D

# -D 옵션 : 새 사용자 계정을 만들 때 값을 지정하지 않을 경우 기본값이 어떻게 지정되는지

GROUP=100

HOME=/home

INACTIVE=-1

EXPIRE=

SHELL=/bin/bash

SKEL=/etc/skel

CREATE_MAIL_SPOOL=yes1) 새로운 사용자는 그룹 ID 100으로 공통 그룹에 추가

2) 새로운 사용자는 /home/[로그인이름] 디렉토리에 만들어진 HOME 계정 가짐

3) 암호가 만료되어도 계정 비활성화 불가능

4) 새 계정은 설정된 날자에 만료되도록 설정 불가능

5) 새 계정은 기본 쉘 bash 사용

6) 시스템은 /etc/skel 디렉토리 내용을 사용자의 HOME 디렉토리에 복사

7) 시스템은 사용자 계정의 mail 디렉토리에 메일을 받을 수 있도록 파일 작성

skel=/etc/skel은 bash 쉘 환경의 표준 시동 파일을 포함합니다. 따라서 useradd 명령을 실행하면 자동으로 /etc/skell디렉토리에 포함된 파일을 사용해 새 HOME 디렉토리를 생성해서, 시스템의 기본 파일을 자동으로 배치할 수 있습니다.

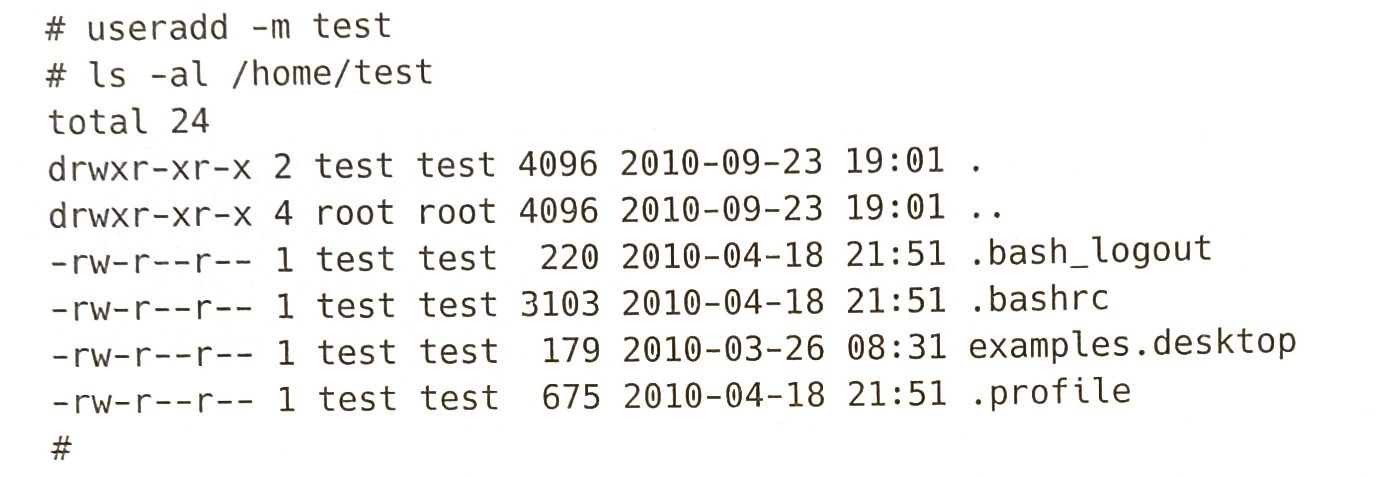

useradd -m 명령어로 HOME 디렉토리를 만들어보면 확인할 수 있습니다.

새 사용자 추가하기 (기본값을 다른 값으로 대체하고 싶다면?)

매개변수 종류

| 매개변수 | 설명 |

|---|---|

| -c comment | 새사용자의 주석 필드에 comment 텍스트 추가 |

| -d home_dir | 홈 디렉토리를 로그인 이름이 아닌 다른 이름으로 지정 |

| -e expire_date | 언제 계정이 만료될지를 YYYY-MM-DD 형식으로 날짜 지정 |

등이 있습니다.

하지만, 어떤 값을 항상 바꿀 필요가 있다면 시스템 기본값을 바꾸는 것이 더 쉬울 것입니다.

시스템 기본값 변경하기

매개변수 종류

| 매개변수 | 설명 |

|---|---|

| -b default_home | 사용자의 HOME 디렉토리가 생성되는 위치 변경 |

| -e expire_date | 새 계정의 만료 날짜 변경 |

| -f inactive | 암호 만료되고 며칠 후 계정을 사용할 수 없게 만들지를 지정 |

등이 있습니다.

사용자 없애기

# /usr/sbin/userdel -r test

# ls -al /home/test

ls : cannot access /home/test사용자 수정하기

1) usermod 사용하기

편리한 매개변수

- -l : 사용자 계정의 로그인 이름 변경

- -L : 사용자가 로그인 할 수 없도록 계정 잠금

- -p : 계정의 암호 변경

- -U : 사용자가 로그인 할 수 있도록 계정 잠금을 해제

2) passwd, chpasswd

- 사용자 암호만 변경하는 빠른 방법은

passwd사용 - 사용자 암호를 대량으로 변경

chpasswd사용

# chpasswd < users.txt

# 표준 입력으로부터 [로그인이름]:[암호] 한쌍으로 구분된 목록 읽어 자동으로

# 암호를 부호화하고 사용자 계정설정3) chsh, chfn 및 chage

계정의 특정한 기능을 수정하기 위한 것

chsh사용하면 사용자의 기본 로그인 쉘 빠르게 변경

# chsh -s /bin/csh test

Changing shell for test

Shell changedchfn사용하면 주석 필드에 정보를 저장하기 위한 표준 방법 제공

# chfn test

Changing finger information for test

Name []: Ima Test

Office []: Director of Technology

Office Phone []: (123)555-1234매개변수 없이 chfn 명령 사용하면 주석 필드에 입력할 적절한 값을 물어봅니다.

chage사용하면 사용자 계정 암호 얼마나 오래 쓸지 관리 가능

매개변수

-d : 암호가 마지막으로 변경된 날로부터의 일수를 설정

-E : 암호가 만료되는 날짜 설정

리눅스 그룹 사용하기

사용자 계정은 개별 사용자의 보안을 제어하기 좋은 방법이지만 그룹이 자원을 공유하는 방법으로서는 좋지 않습니다. 따라서 리눅스는 '그룹'형태의 보안 개념을 사용합니다.

그룹권한은 여러 사용자가 파일,디렉토리 등과 같은 시스템의 자원에 관한 공통의 구너한 세트를 공유할 수 있도록 합니다.

각 그룹은 고유한 GID를 가지며, 이는 시스템에서의 유일한 수치입니다.

/etc/group 파일

사용자 계정과 동일하게 그룹 정보는 시스템 파일에 저장되는데, 위치는 /etc/group 입니다.

/etc/group 파일은 네개의 필드를 사용합니다

- 그룹 이름

- 그룹 암호

- GID

- 그룹에 속한 사용자 계정의 목록

/etc/group 파일을 편집해서 그룹에 사용자를 추가해서는 안됩니다. 그룹에 사용자 계정을 추가하려면 usermod 을 사용해야합니다.

새 그룹 만들기

grouppadd 명령 사용해서 새 그룹을 만들 수 있습니다.

/user/sbin/groupadd test_group새 그룹을 만들때에는 어떤 사용자도 기본적으로 소속되지 않습니다. 새 사용자 계정을 추가하려면 usermod를 사용합니다.

/user/sbin/usermod -G test_group rich

/user/sbin/usermod -G test_group test그룹 수정하기

그룹이름 수정하려면 groupmod를 사용합니다.

/user/sbin/groupmod -n test_group_change test_group파일 권한 해석하기

파일 권한 기호 사용하기

ls 명령으로 리눅스 시스템의 파일,디렉토리와 장치에 대한 파일 권한을 볼 수 있습니다.

출력 목록 첫번째 필드

-: 파일- D : 디렉토리

- L : 링크

- C : 문자 장치

- b : 블록 장치

- n : 네트워크 장치

출력 목록 두번째 필드

- r : 개체 읽기 권한

- w : 개체 쓰기 권한

- x : 개체 실행 권한

권한 거부되었다면 그 자리에는

-

-rwxrwxr-x 1 rich rich 4882 ~- 앞 rwx : 파일 소유자의 권한 (로그인 이름 rich)

- 중간 rwx : 파일 소유자 그룹의 권한 (그룹 이름 rich)

- 뒤 r-x : 시스템의 다른 사용자들의 권한

따라서, 파일 소유자, 파일 소유자 그룹은 읽/쓰/실행 가능합니다. 하지만, rich 그룹에 속하지 않은 사람들은 읽/실행 만 가능합니다.

기본 파일 권한

파일의 기본 권한은 umask 가 부여합니다.

$ touch newfile

$ ls -al newfile

-rw-r--r-- 1 rich rich ~umask 명령은 기본 권한을 보여주고 설정합니다. touch 명령은 사용자 계정에 할당된 기본 권한을 사용해 이 파일을 만들었습니다.

$ umask

# 첫번째 0은 스티커 비트라는 특수한 보안 기능을 나타냅니다.

0022냅다 umask 만 보면 이해가 되지 않을 수 있습니다. 먼저, 8진수 모드 보안 설정을 이해할 필요가 있습니다.

8진수 모드 보안 설정은 rwx, 이 3가지 권한 값을 3비트 2진수 값으로 변환합니다.

rwx = 111(2) = 421(8) = 7(10)

하지만 umask의 값은 0022 인데, 위에서 생성한 newfile은 644의 8진수 모드 권한을 가지고 있었습니다. 이게 무슨 뜻이냐면, umask의 0022은 어떤 보안 수준에 대하여 주고 싶지 않은 권한은 마스크 하는 것입니다.

그러니까, 쉽게 얘기하자면 전체 권한-umask값가 실질적인 권한이라고 볼 수 있다는 것입니다.

참고 ✍️

파일의 모든 권한 = 666

디렉토리의 모든 권한 = 777

우리가 생성한 newfile은 파일이기 때문에 전체 권한인 666에서 umask 값 022(스티커 비트 제외)를 빼면 666-022=644 가 나오는 것을 확인할 수 있습니다. 사용자는 읽/쓰 기능을, 사용자그룹은 읽 기능을, 다른사용자들은 읽 기능을 사용할 수 있다는 뜻입니다.

umask를 설정할 수도 있습니다.

$ umask 026

$ touch newfile2

$ ls -l newfile2

-rw-r----- 1 rich rich666-026=640 이므로 rw-r----- 로 표현되는 것을 확인할 수 있습니다.

만약 디렉토리라면 777-026=751 로 권한을 부여할 수 있습니다.

보안 설정 변경하기

이미 파일이나 디렉토리를 만들었고 이에 대한 보안 설정을 변경해야한다면??

권한 변경하기

$ chmod 760 newfile

$ ls -l newfile

-rwxrw---- 1 rich rich기호모드 권한 설정하기

[ugoa,,][+-=][rwxXstugo,,]

문자의 첫번째 그룹

- u 사용자

- g 그룹

- o 다른사용자

- a 위의 모든 사용자

문자의 두번째 그룹

- 기존 권한에 원하는 권한을 더(+)하려는 것인지, 빼(-)려는 것인지 혹은 권한을 지정한 값으로 설정(=)할 것인지를 나타냄

문자의 세번째 그룹

- u 소유자의 권한을 설정

- g 그룹의 권한을 설정

- o 다른 사용자의 권한을 설정

- s 실행권한에 UID 또는 GID 설정

$ chmod o+r newfile

$ ls -lF newfile

-rwxrw-r-- 1 rich rich newfile*다른 사용자에 대해 읽기 권한을 추가했다.

$ chmod u-x newfile

$ ls -lF newfile

-rw-rw-r-- 1 rich rich newfile소유자의 x(실행) 권한을 제거했다.

참고로 ls에서 F 옵션을 사용해서 뒤에 별표를 추가해 실행 권한이 있는지의 여부를 나타냈다.

소유권 변경하기

1) chown 명령으로 파일의 소유자 변경하기

# chown dan newfile

# ls -l newfile

-rw-rw-r-- 1 dan rich파일의 새 주인(owner)에 대한 로그인 이름 또는 숫자를 지정할 수 있습니다.

2) chown 명령으로 파일의 소유자 및 그룹 모두 변경하기

# chown dan:shared newfile

# ls -l newfile

-rw-rw-r-- 1 dan shared3) chgrp 명령으로 파일이나 디렉토리의 기본 그룹만을 변경하기

# chgrp shared newfile

# ls -l newfile

-rw-rw-r-- 1 rich shared파일 공유하기

리눅스에서 그룹을 만들어서 파일 사용을 공유할 수는 있지만 완전한 파일 공유 환경에 관해서라면 상황은 더 복잡해집니다.

A 가 파일에 접근할 수 있도록 하려면

1) 보안 그룹의 보안 권한을 모든 사용자로 변경하거나

2) A 를 포함하는 A_group 그룹으로 파일의 기본 그룹을 지정

하지만 대규모 환경에서 이 방법을 사용하는 것은 골치아픈 일입니다.

해결책

리눅스는 각 파일 및 디렉토리에 추가로 세 개 비트의 정보를 저장합니다.

- 세트 사용자 ID(SUID) : 사용자가 파일을 실행할 때 프로그램은 파일 소유자의 권한 아래에서 구동됨

- 세트 그룹 ID(SGID) : 프로그램은 파일 그룹의 권한 아래에서 구동(파일), 디렉토리에 새로운 파일이 만들어졌을 때 이 디렉토리 그룹을 기본 그룹으로 함(디렉토리)

- 스티키 비트 : 프로세스 끝나고 파일은 메모리에 남아(sticky)있음

여기서 SGID 비트는 파일 공유에서 중요합니다. SGID 비트를 사용하도록 설정하면 공유 디렉토리에 만들어지는 새 파일 전부는 그 디렉토리의 그룹 및 각 사용자의 그룹이 소유하도록 강제할 수 있습니다. 예제를 통해 보겠습니다.

# 공유 디렉토리 생성

$ mkdir testdir

$ ls -l

drwxrwxr-x 2 rich rich

# 디렉토리의 기본 그룹을 파일을 공유할 필요가 있는 구성원을 포함하는 그룹으로 변경

$ chgrp shared testdir

# 디렉토리에 SGID 비트 설정(기호모드 s 기호 사용)

$ chmod g+s testdir

$ ls -l

drwxrwsr-x 2 rich shared

# 모든 그룹 구성원이 파일을 쓰기 가능하도록 umask 설정

$ umask 002

$ cd testdir

# 그룹의 모든 구성원은 공유 디렉토리로 가서 새 파일을 만들 수 있습니다.

$ touch testfile

$ ls -l

-rw-rw-r-- 1 rich shared추가적으로 궁금한 내용

what is /etc/hosts ?

[나머지는 모두 /etc/hosts 에 호스트 정보가 없어서입니다.]

/etc/hosts 가 무엇일까?

호스트 컴퓨터가 네임서버에 접근할 수 없는 상황에서,도메인 이름(호스트 이름)으로 접근이 필요한 경우도있고, 아니면 네임서버에 등록되지 않은 도메인 네임(호스트 이름)이 있을 수도 있겠네요. 그럴 때는 /etc/hosts 파일을 사용합니다. /etc/hosts에서 매핑된 도메인 이름과 IP 주소를 사용합니다.

레드헷/우분투 계열에서는 /etc/hosts 파일을 우선적으로 참고하여, 네임서버를 IP주소로 바꿉니다.

hosts 파일은 도메인의 IP를 찾을 때 컴퓨터가 맨 처음 조사하는 파일입니다(DNS 파일)

실제 운영서버 /etc/hosts 파일을 확인해보면,

참고링크

- https://storycompiler.tistory.com/118 [아프니까 개발자다:티스토리]