Agenda

Greeting

클라우드 - 보안 운영 솔류션

Preparing for the Inevitable: Building Your Ransomware Defense Structure

1. 랜섬웨어에 대한 오해

- 여러개의 툴을 사용해서 우린 랜섬웨어에 안전하다? 랜섬웨어로 부터 완벽하게 보호되는 하나의 툴은 없음!

- 우린 훌륭한 백업 프로그램이 있으니 랜섬웨어의 공격을 받아도 복구 가능하다~ 백업이 무용지물이 되는 경우도 있음 랜섬웨어에 의한 데이터 유출이라는 점에서는 백업은 어떠한 역할도 하지 못함 변조 방지 백업 필요

- 사고대응 계확 (IRP)가 있음 부적절한 경우도 많음 랜섬웨어 위혐을 특정한 대응이 아니기 때문

랜섬웨어는 다른 공격과 완전히 다름 그러기에 대부분은 IRP는 인프라가 무너질 수 있는 가정을 하지 않는다 IRP가 있어도 랜섬웨의 공격에도 일부 기능은 정상가동가능 할 것이라면 크게 당황하게 될것 -> IRP의 효력이 떨어짐

어떤 방식으로도 대응이 불가하다가 대응이 없다고 얘기하는 것과 마찬가지임

-> 대응 계획을 할때 이러한 점까지 염두에 둬야한다

- 랜섬웨어는 보안의 영역이다? 단순 보안 문제는 아님 기업의 회복탄ㄱ력성까지 위협하는 요인임 조직이 랜섬웨어로 인해 비용을 지불해야한다면 컴퓨터 없이 이 절차를 통해 완료할 수 있을까?

그럼 랜섬웨어에 대한 적절한 대응? 사고가 발생할때 진행 중일때 종결되고 나서 해야할 일들이 나열 이사람이 쓴 논문 찾아보기 핵심이되는 5가지 준비예방탐지왐화복구

준비단계

-

교육하기 : 피싱 인지 능력 끌어올리기 그럼 차단이 발생 전 자

보안 위생을 위한 기본적인 계호기이 가능 -

매우 근본적인 프로그램 = 보안위생

-

랜섬웨어 비용을 실제로 지불할 것인가? 사전에 해야함

보안위생

잘 운영되고 지속적으로

랜섬웨어 대응에 효과적인 능력 -> 랜섬웨어는 고차원의 기술을 이용하지 않음 근본적인 공격 방법을 사용하기에 근본적인 기술을 활용해 예방해야함

랜섬웨어 저향력 높이기 위해 핵심보안요소를 가자먼저 확립 핵심요소만큼 핵심적인것 없음

예방단계

EDR이 중요 / 보안 이메일 게이트웨이 -> 교육과 기술적인 부분 / 모바일 탐지 어플리케이션을 통해 모바일 랜섬웨어 예방해야함 DLP네트워크 경계에 배치된 DLP데이터 유출형 랜섬웨어 공격을 탐지 및 방어 가능

탐지단계

탐지하기 위해 무엇을 하고 있냐 공격자를 빠르게 탐지해야함 EDR을 메인으로 활용해야한다.랜섬웨어 공격자가 암호화를 하기 전에 랜섬웨어를 탐지하도록 되어있음

공격자는 흔적을 남긴다 -> 탐지할 가능성이 올라같ㄴ다. 암호화 발생 전 멈출 수 있는 가능성이 있음

완화단계

잠재적인 공격 영향 오나화하기 위해선 EDR,.

엔드포인트 방화벽 정책 세그멘테이션의 역할 수행

복구단계

공격을 당할시를 대비해 미리 대비해야함

데이터 자체가 훼손되지 않도록하는 복구방법 : 환경내 공격자를 완전히 제거한 후 데이터 혹은 OS이미지를 그대로 복원하는것은 절대 하지 말아야함 (공격자에게 문을 열어주고 다시 들어오라는 행위)

최대한 신속하게, 안전하게 복구하는 방법 제시(공격자의 재공격 예방하면서) -> 노 모어 랜섬 이라는 툴 사용

비용을 지금하냐 마느냐

각 기업의 정립된 기준은 무엇인가 -> chief수준에서 결정

법무킴이 거부권을 행사하는게 바람직함 비용지금에 대한 법적 환경을 미리 연구할 수 있도록 법무팀이

이건 가트너가 조언을 드릴 수 있는건 아니다

조언을 하자면

1. 비트코인 거래는 공개적임 -> 추적이 가능함 익명성을 보장하는듯 하지만 그렇지 않음

2. 비용을 지불하면 또다시 타겟이 될 수 있음 이사람들끼리 소통을 하기에 다른 집단에서 알 수 있음

3. 비용을 지불한다고 해도 복호화에 성공하는 것도 아님

툴을 소개하는 느낌이의 세미나였음

당어

랜섬웨어 방어를 구출할때 공격전,공격중, 공격후에 대해 나누어 대응단계마련 각 역하마다 어떻게 할 것이닞 마련해야함

대응계획은 랜서무에어를 특정해서 마련하셈

격리된 복구환경을 계획하셈 추가적인 공격을 막을 수 있음

랜섬웨어를 예방하기 위해 단순히 이메일 함부로 누르지 않는 것만 생각했는데 다양한 단계를 알 수 있었고 비용지불의 문제는 경영학적인 문제로 이어져서 다양한 견해를 너럽힐 수 있었음

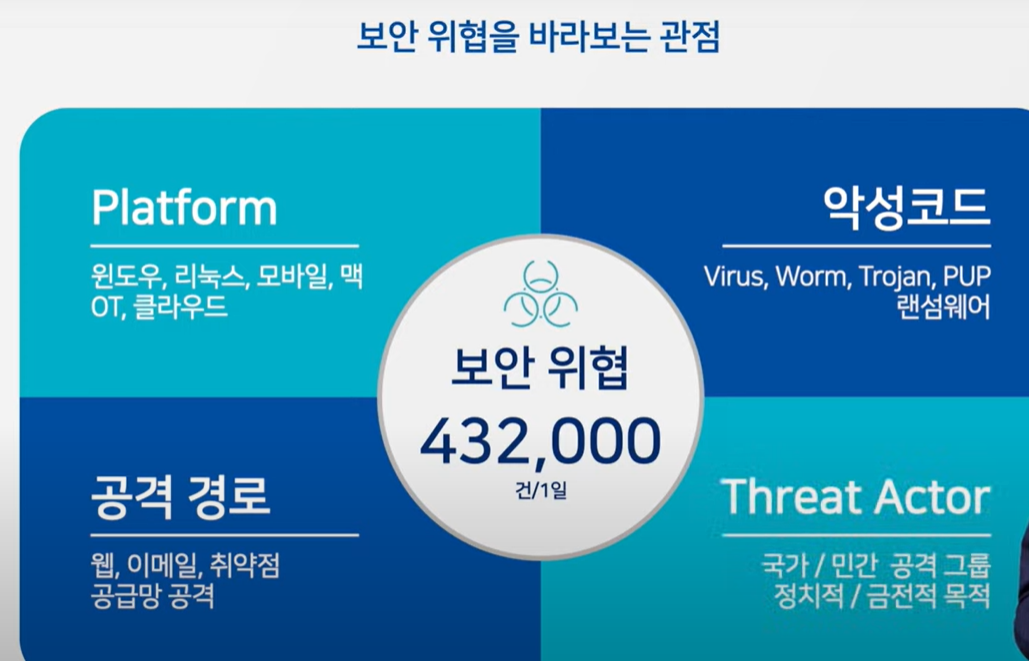

보안 위협을 바라보는 다양한 관점

각 관점의 핵심적이 내용 살펴볼것

4가지 관점

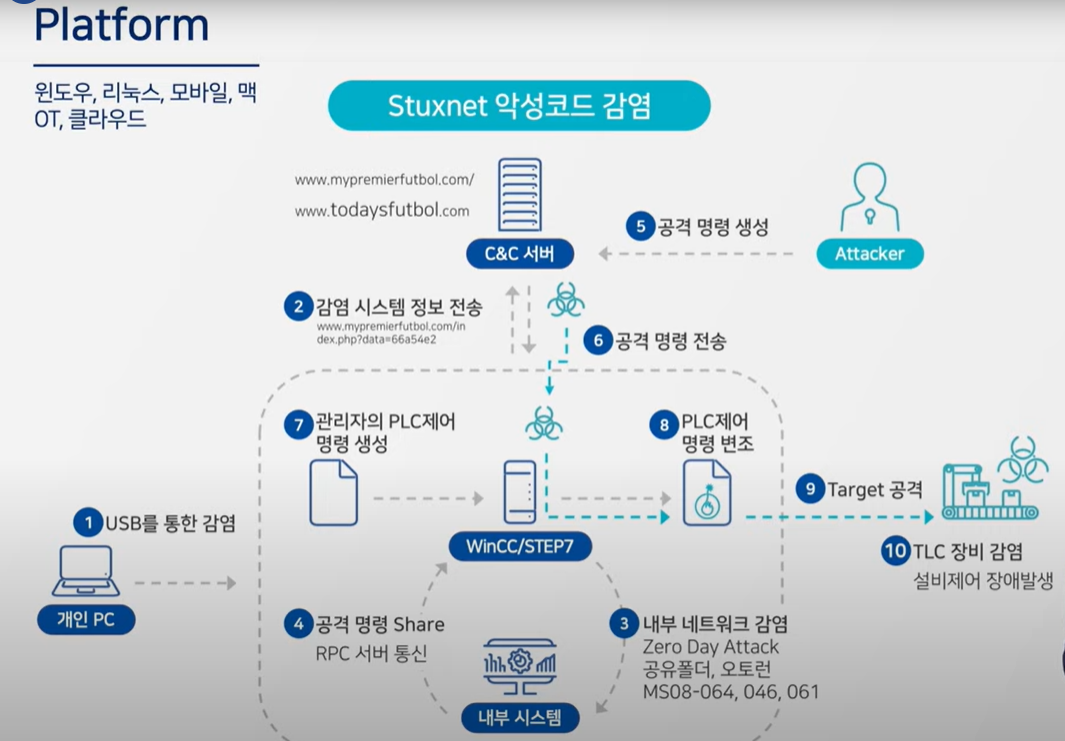

1. 플랫폼관점(윈도우, 리눅스, 모바일, 맥, OT,클라우드)

OT환경 : 공장,발전소,제철소

Stuxnet 악성코드 감염이 가장 일반적

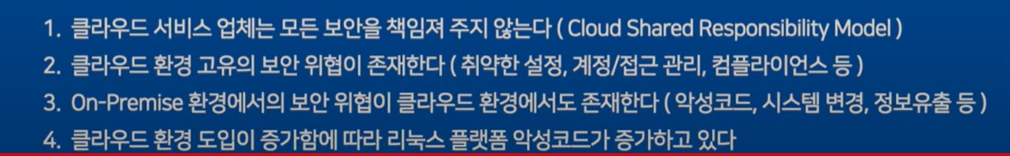

클라우드 환경

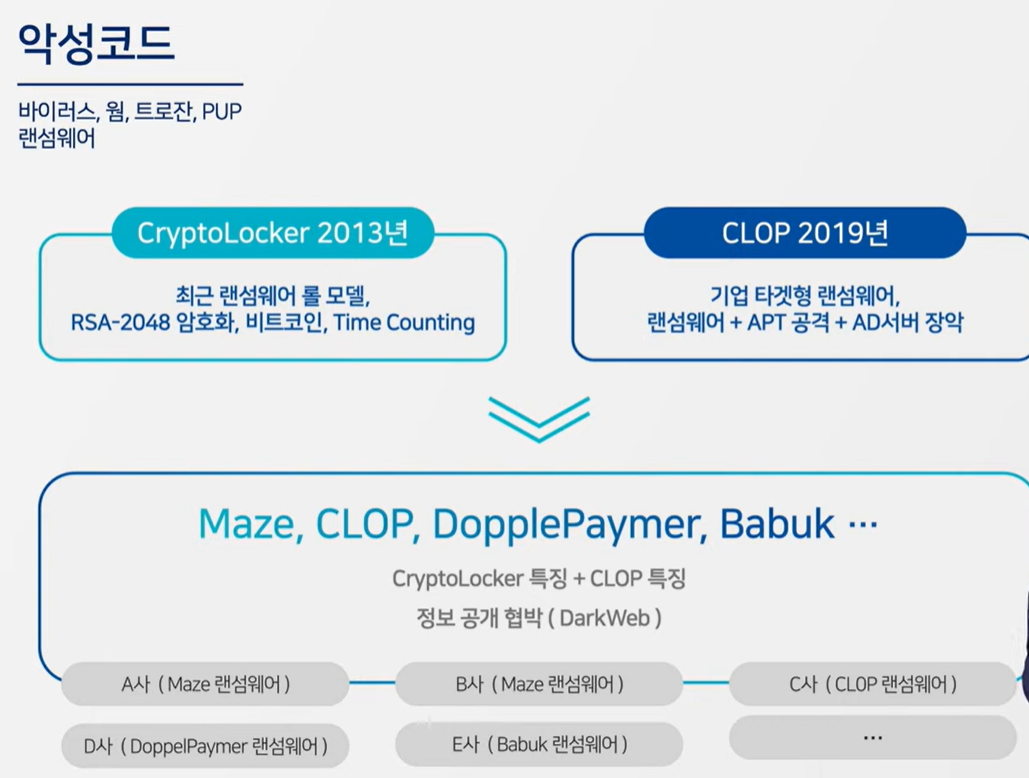

2. 악성코드

전통적인 악성코드 -> 최근 이슈는 랜섬웨어(별도로 분리, 피해가 너무 커서)

변종도 많고 분류하는게 의미 없을 정도로 수많은 랜섬웨어가 나오고 있음

상징적인 랜섬웨어

- CryptoLocker

- CLOP - 기업 타겟형

- 최근 이를 합친

3. 공격경로

이메일이 90%를 차지할 정도임

사용자,관리자 pc감염 -> 중앙관리자시스템으로 전파

4. Threat Actor

공격그룹별 특징을 지음

안랩의 대응전략 3가지

1. 정보수집 ,데이터 수집 강화

2. 데이터분석

정제하고, 위협식별

3. 자동화

새로운 자동화대응전략 강화

안랩은 보안 회사 -> 빅데티어 분석 회사로 트랜스포매이션을 하고있다.

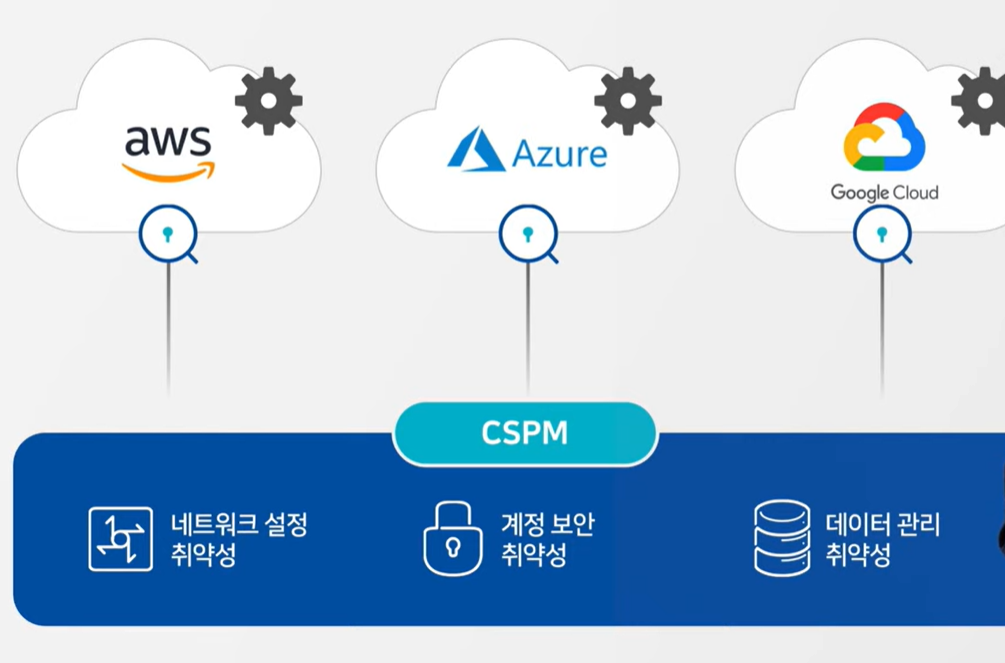

클라우드 설정 보안의 기초: CSPM, Hardening and Integrity Monitoring

오늘날 대부분의 데이터는 클라우드에서 생산, 보관, 저장, 관리되고 있음

관리에 대한 책임이 커지고 있음

클라우드 보안 현 주소

필수적인 요소제공

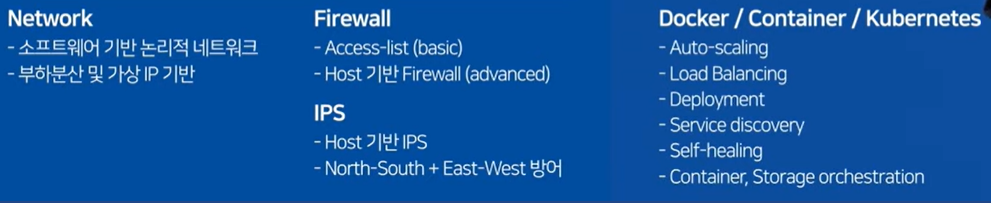

클라우드 migration lift-and-shift 방식

네크워크 인프라 서비스의 경우 복잡함

1. 네트워크

방화벽

IPS

2. docekr con~쿠버

클라우드를 위한 기술임 -> 해커들이 노리는

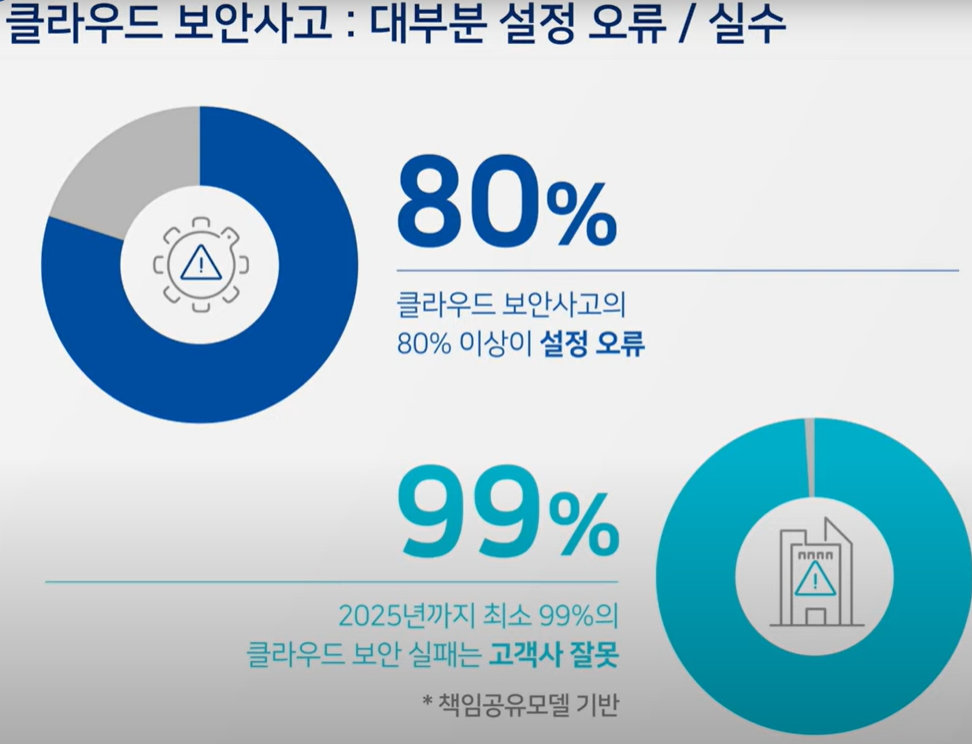

가트너

보안 차원에서의 클라우드 설정이 필요함 -> CSPM 보안측면의 세부적인 설정

설정관리 예시

- root계정 설정을 확인

- password 최소길이 정책 확인

이렇게 검사해야 할게 100가지 이상임 이걸 다 수작업으로 할 수 엇으니 CSPM이 이걸 체계적으로 확인해주는 좋은 도구가 됨

보안컴플라이언스 확인하고

설정을 상시 확인할 수 있는 대책을 마련해야한다.

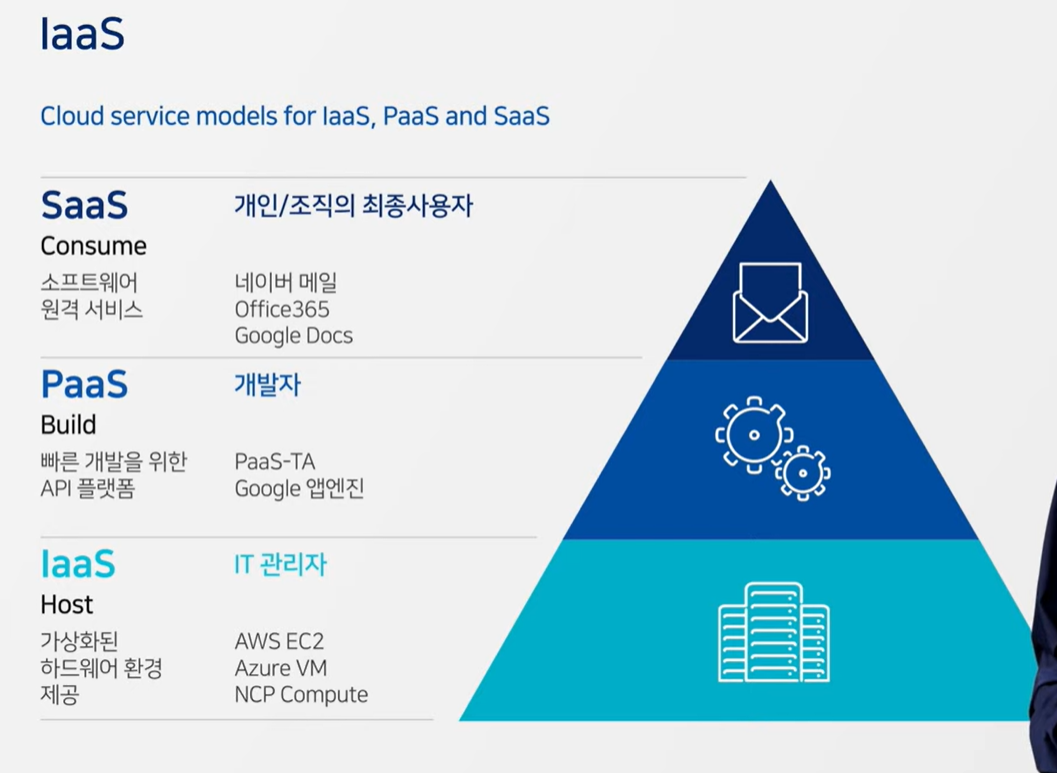

국내기업은 IaaS를 많이 사용 이게 가장 쉬운 방법이기 때문

오픈소스의 설정 역시 잘 확인해야함

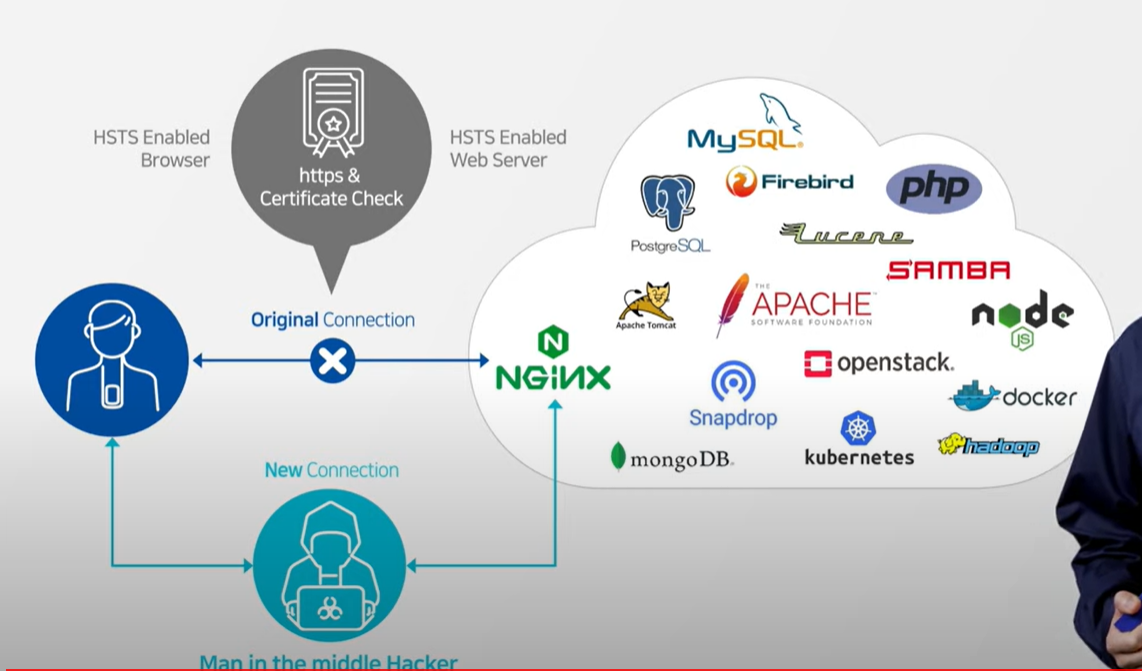

사용자가 오픈소스를 사용하려고 할때 공격자가 Man in 공격 수행함 인데 HSTS 사용해서 공격을 막을 수 있음 이를 활성화해야함

CSPM과 System hardening

사후 탐지 체계도 마련해야함

- Integrity Monitoring : 기준 설정 상태 저장을 하고 변화가 생기면 이릉 감시하고 보고함

설지형 vs 비설치형 -> 장단점이 분명해 각각의 환경에 맞게 CSPM 은 less 하드닝은 에이전트 베이스로!

설치형 : 변경사항 실시간으로 모니터링 가능 / 호스트 개방이 필요 없음

비설치형 :

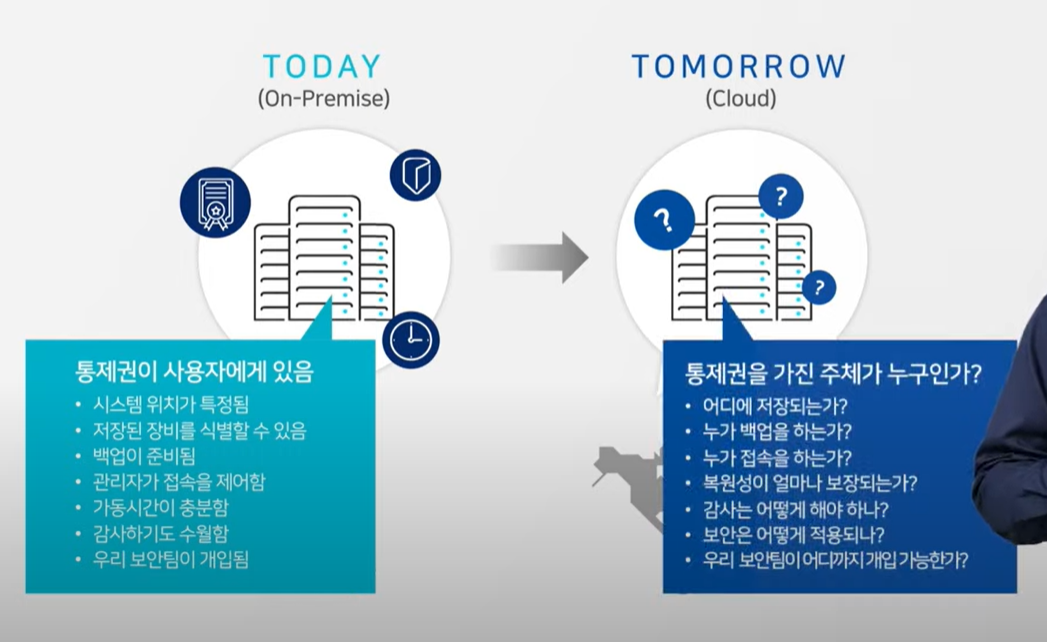

우리가 클라우드로 가기 싫은 이유

국내 클라우드 전환율은 20%도 안됨 그 이유가 무엇일까?

- 클라우드로 가면 사용이 편해질까?

클라우드는 교통량에 따라 차도의 수를 변경이 가능함 -> 편리함

그러나 클라우드는 비용의 문제와 직결됨 그리고 소유가 불가능함 CSAP가 허용한 만큼만 볼 수 있음

- 클라우드는 안전할까? 안전하지만 안전하지만은 않음

안전한건 맞지만 클라우드 사고사례는 지속되고 있음

공동 책임을 지는 클라우드 지만 클라우드에 따른 손해는 고객이 부담을 지게 됨

피곤한 위혐에는 대응하기 더 불편할 수 있음

수많은 규제에 대해서 챙겨주지 않는 클라우드

- 클라우드로 어떻게 가야할 것인가(전략의 기준)

- 메뉴를 이해하라 - 뭔지 알아야 이용이 가능함

- 한 방에 가려 하지 마라

- 언제든지 버릴 수 있도록 하라 - 필요할 때는 버릴 수 있도록 출구전략이 있어야 함

- 믿지 말고, 지켜보고, 조정하라

클라우드 서비스 비용에 대한 책임은 누가 져야하는가? 내부조직, 외부엄체든 누구든 신뢰하지말고 내부 관리자가 책임저야함

- 클라우드 보안은 어떻게 책임져야하는가?

주체적으로 보안 책임을 이행하라 -> 공동 책임은 잊고 보안은 100%로 내 책임이라고 생각해라

정보통신서비스 제공자, 개인정보처리자가 보안 책임 주체이니 이와 관련된 보안체계를 마련해야함 - 법 규제 대응 요령

- 법익의 주체가 누구인지 이해하라

- 자기가 편한대로 해석하지 마라 - 법문은 법문 그대로

- 법 이행의 증거를 확보하라

- 법은 많아도 정보보호 조치 기준은 유사함 ISMS를 기준으로 수립됨

- 클라우드로 모든 보안을 해결하려 하지 마라

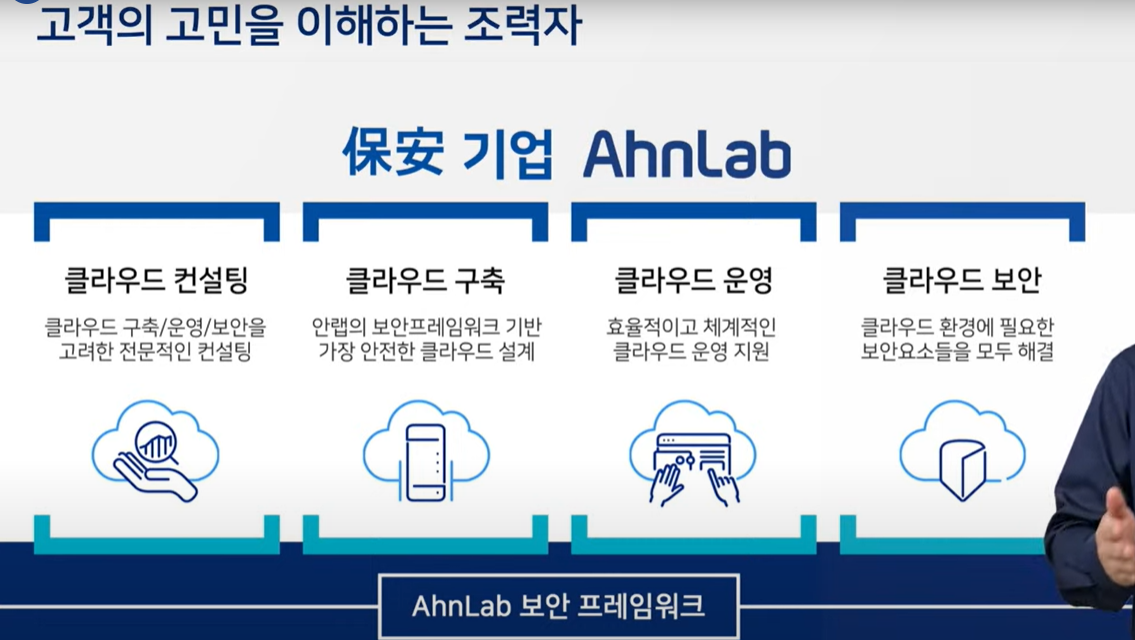

보안은 전문 보안 업체를 통해 서비스를 받아라

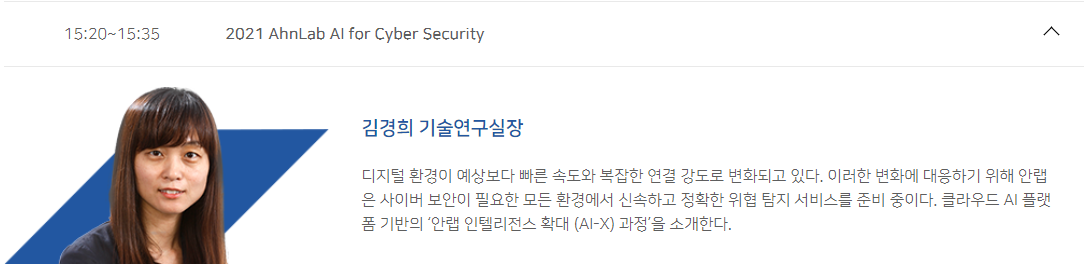

2021 AhnLab AI for Cyber Security

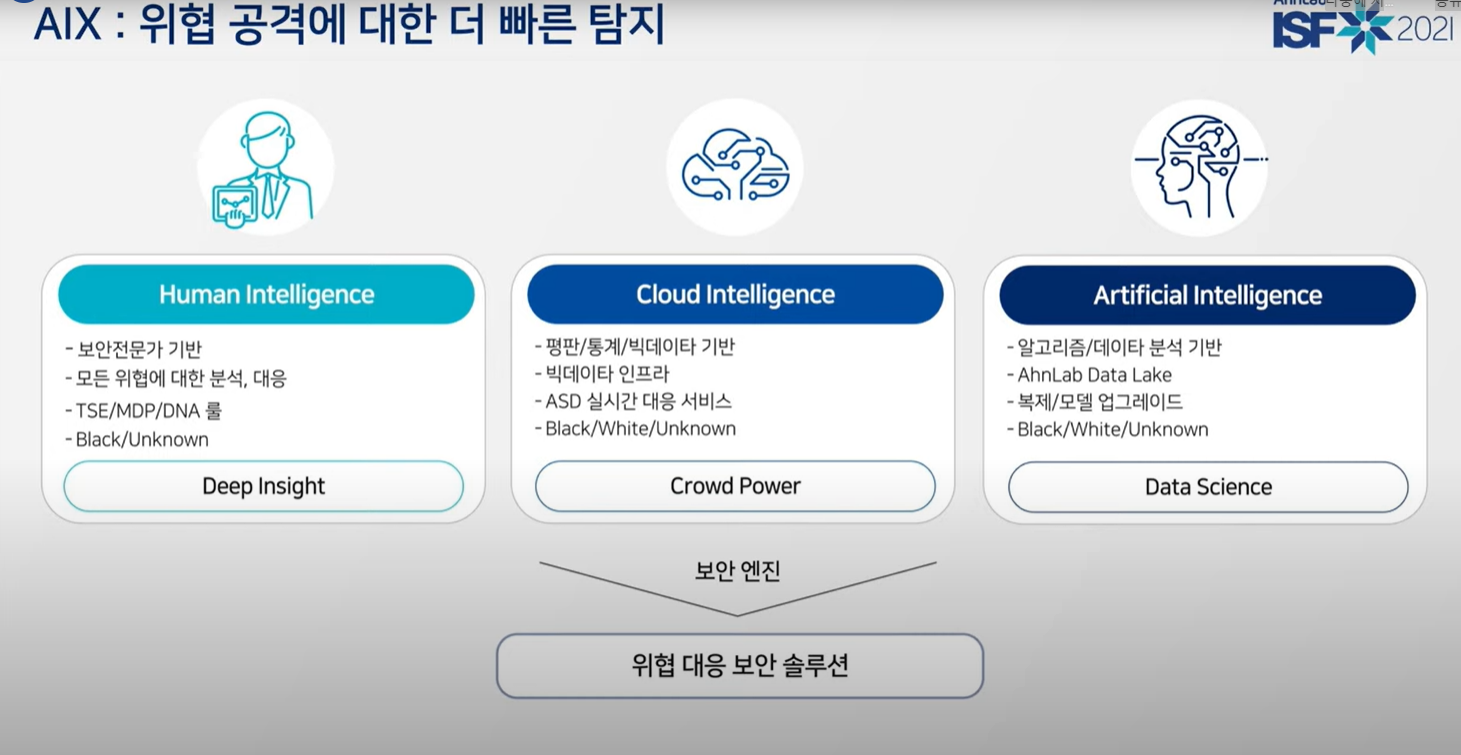

위협 대응 자동화

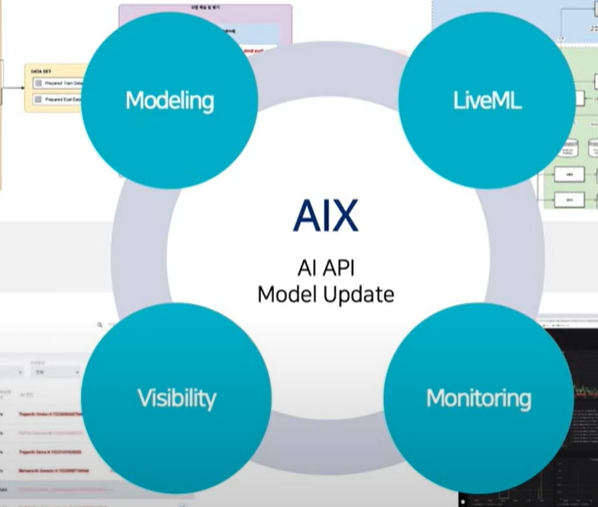

AIX:위협 공격에 대한 더 빠른 탐지

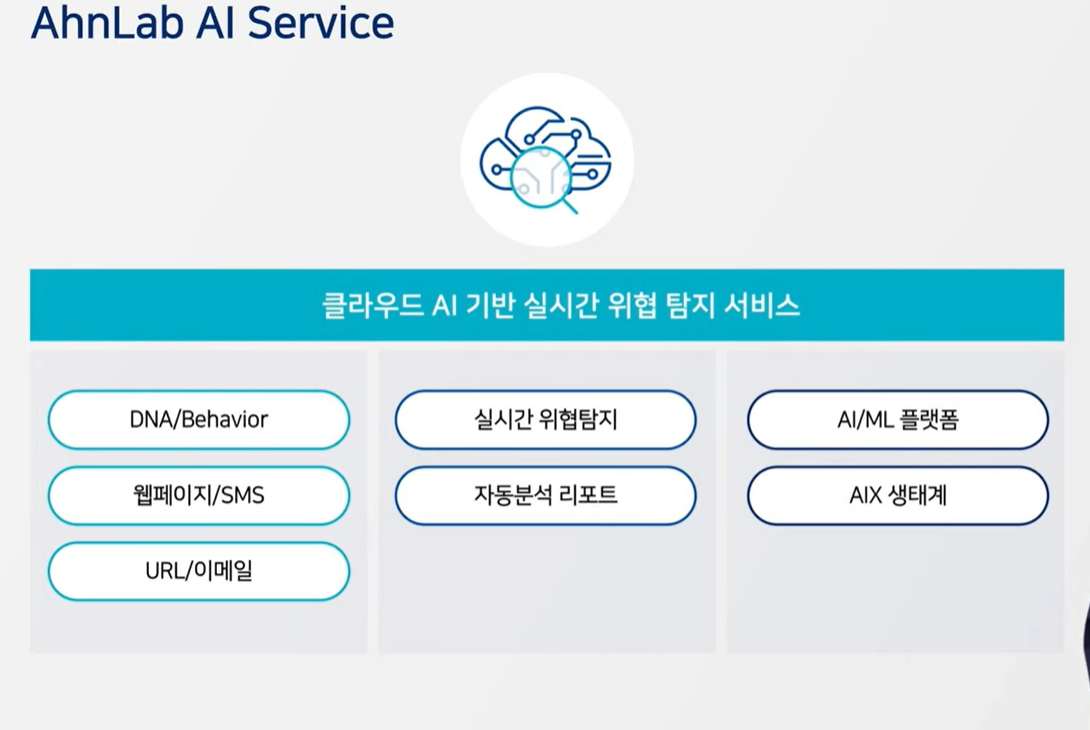

안램 ai 서비스

클라우드 ai기반 실시간 위협 탐지 서브시

AI/ML 플랫폼

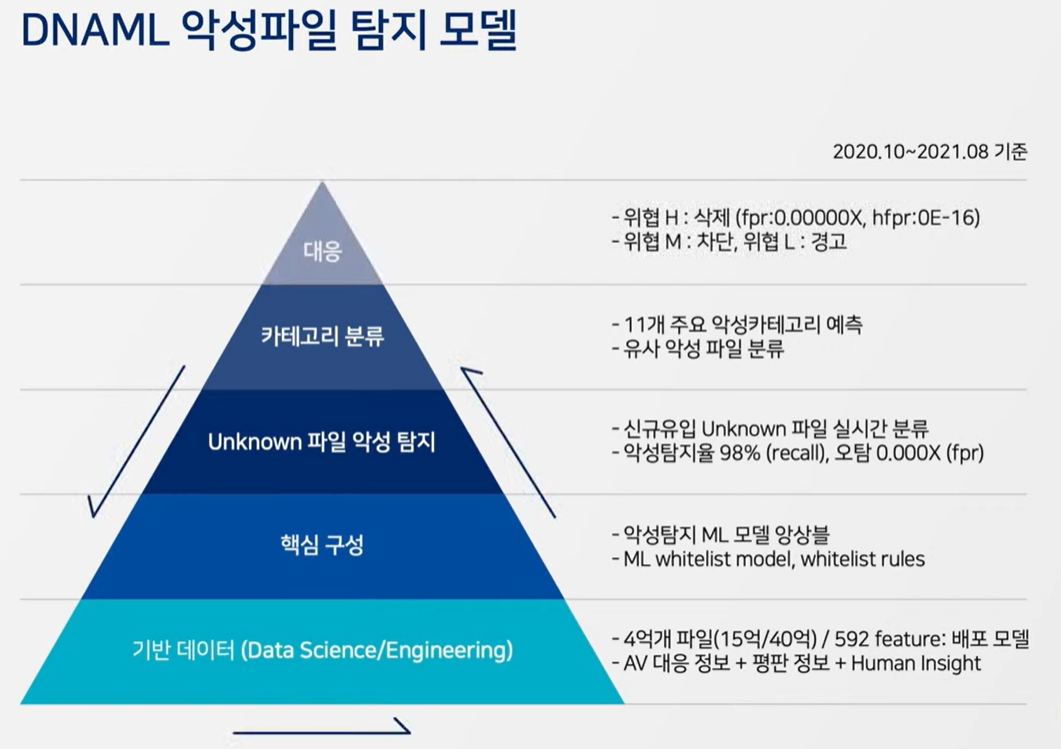

DNML. 악성파일 탐지 모델

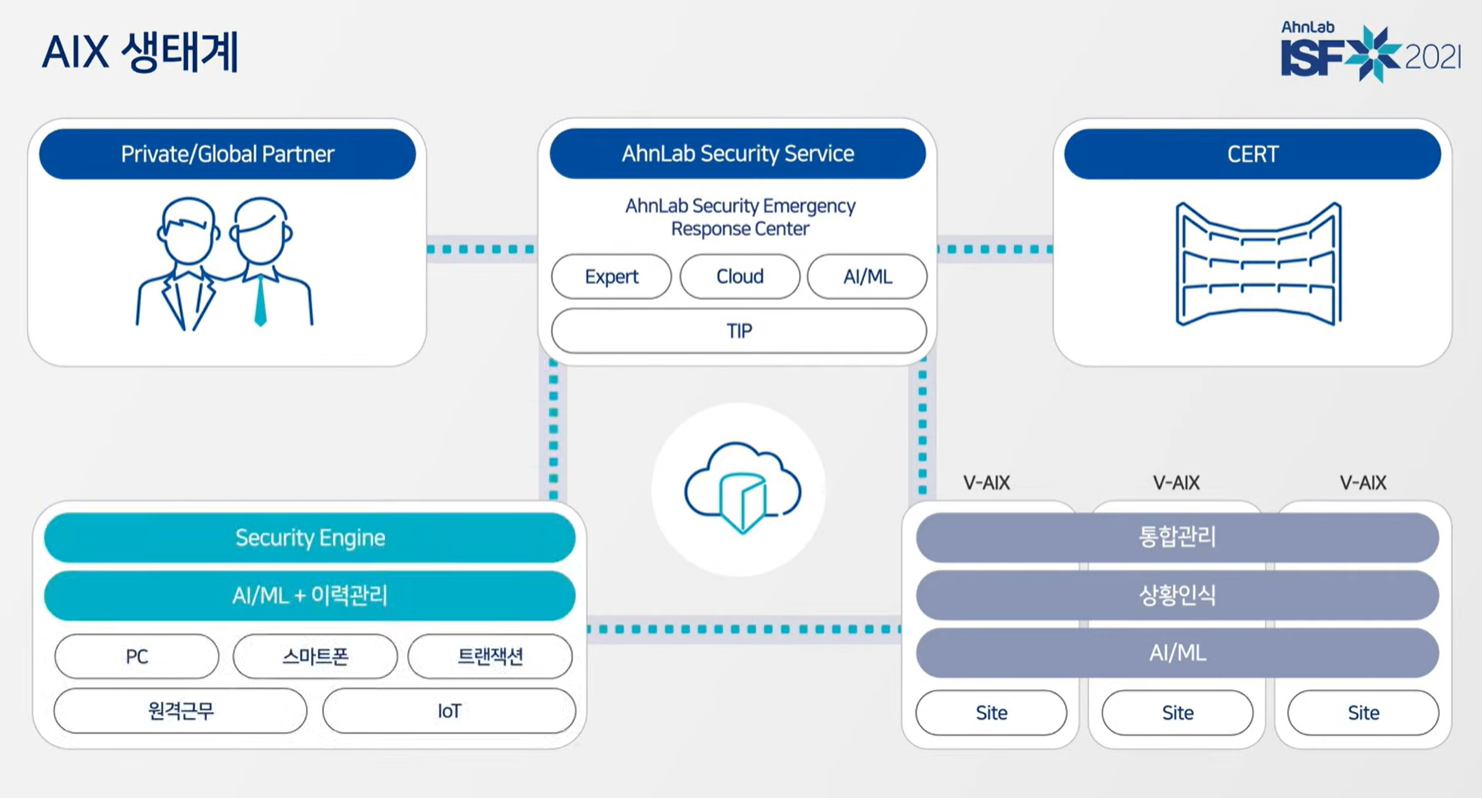

AIX 생태계

OT/ICS 사이버 보안 위협에 대한 통합 대응 전략

-

OT/ICS 보안 사고

랜섬웨어 공격 -> 특정 고도화 타겟 공격 형채로 발전

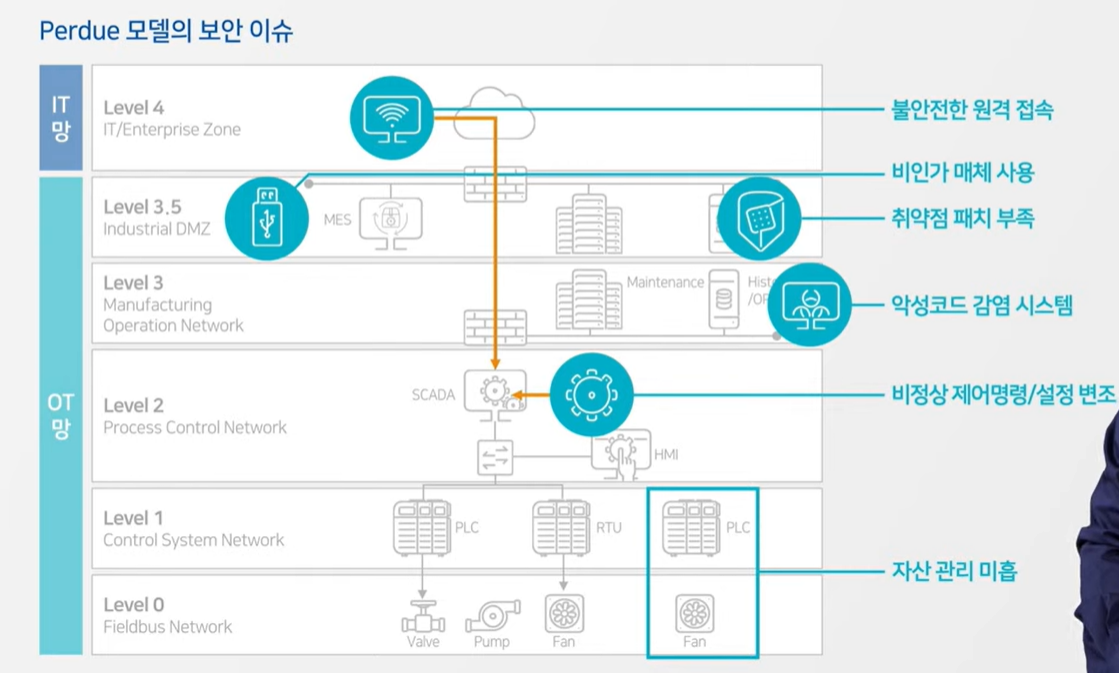

기반보호시설의 타겟 공격 -> 비정상 제어 명령이나 설정 변조 사고 발생

-

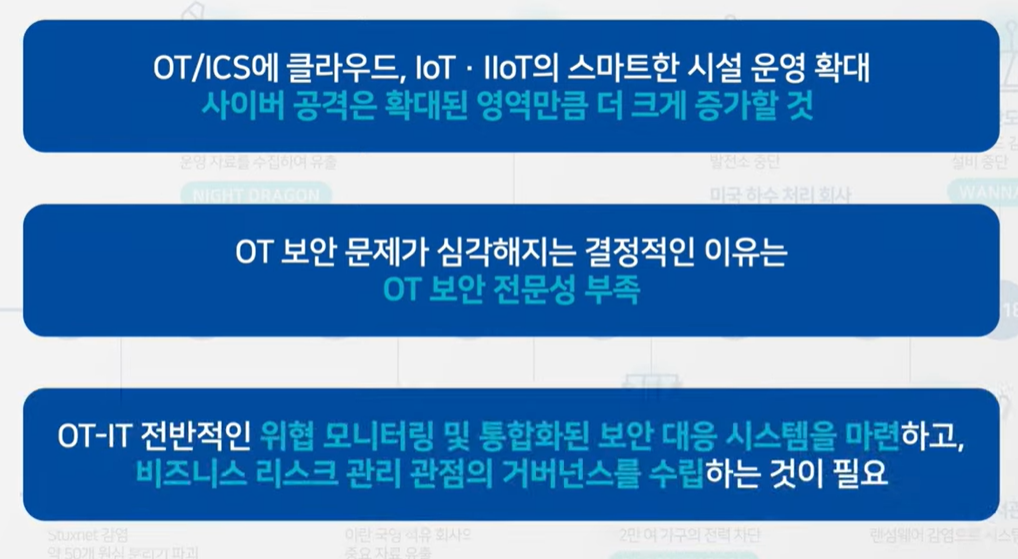

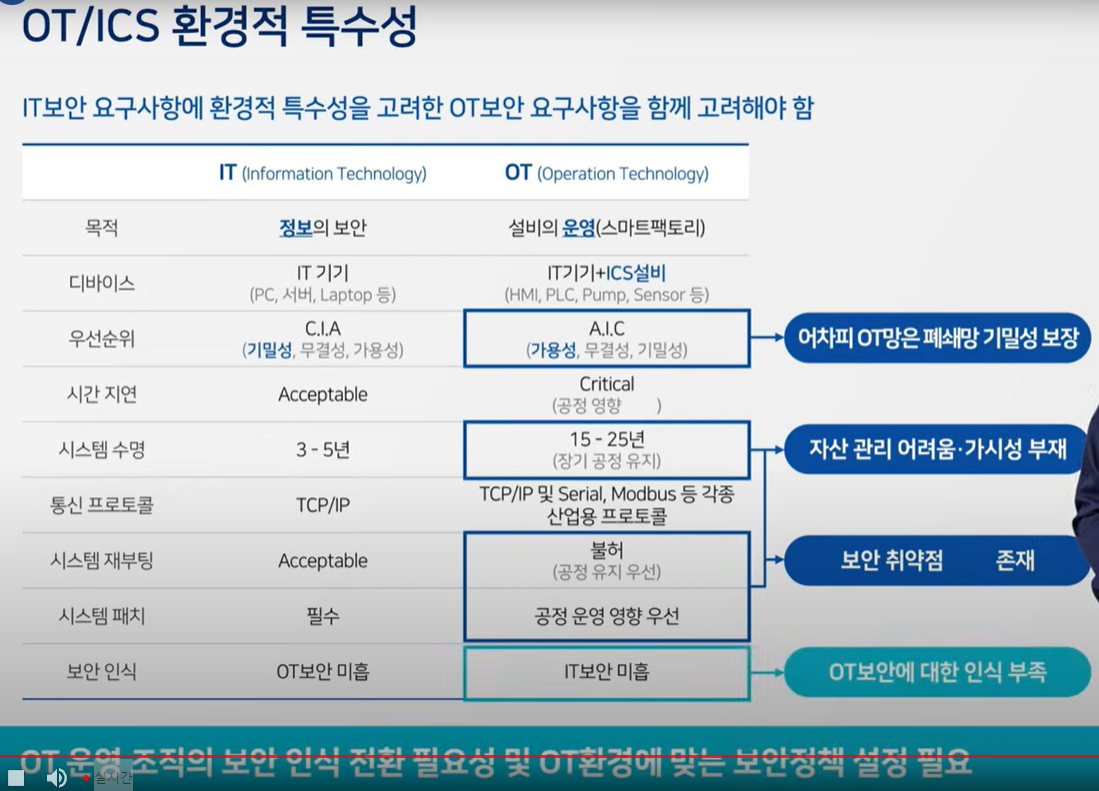

OT/ICS 환경적 특수성

- 가용성을 최우선적으로 고려해야함

-> OT 망 외부의 IT영역에 대해서는 충분한 보안성과 가시성을 제공하지만, OT망 내부의 보안성과 가시성은 부족하다.

폐쇄망은 안전하다 라는 사고를 바꿔야 함

3. 보안적 취약성

1) 퍼듀 모델

2) pre attack -> attack -> breach

3) OT 네트워크 내부로 공격수행

4. 보안 대응의 문제점

-

통합 보안 전략

1) IT 영역 : 공격 범위 축소, 공격 탐지/방지, 유출 방지

2) OT 영역 : 위협평가 > 보호 > 모니터링 -

맺음말

IT보안과 OT보안은 함께 균형을 맞춰야 함

수동적인 탐지 + 능동적인 대응 필요

디지털 보안 생태계와 안랩의 오픈 이노베이션 전략

1. 디지털 보안과 스타트업 생태계

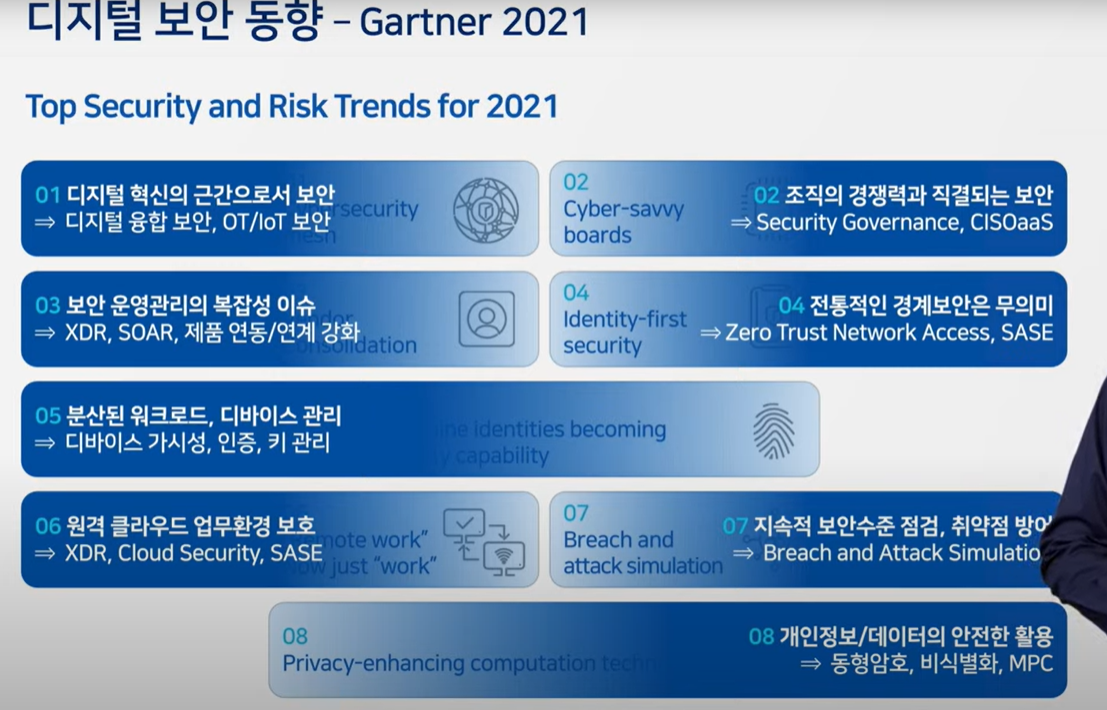

해동인터넷, 분산클라두으 -> 가트너에서 제시한 전략 기술

보안에 대한 리스크도 올라가고 있음

- 정보보호 스타트업 투자 동향

- 안랩 이노베이션 전략