Default VPC

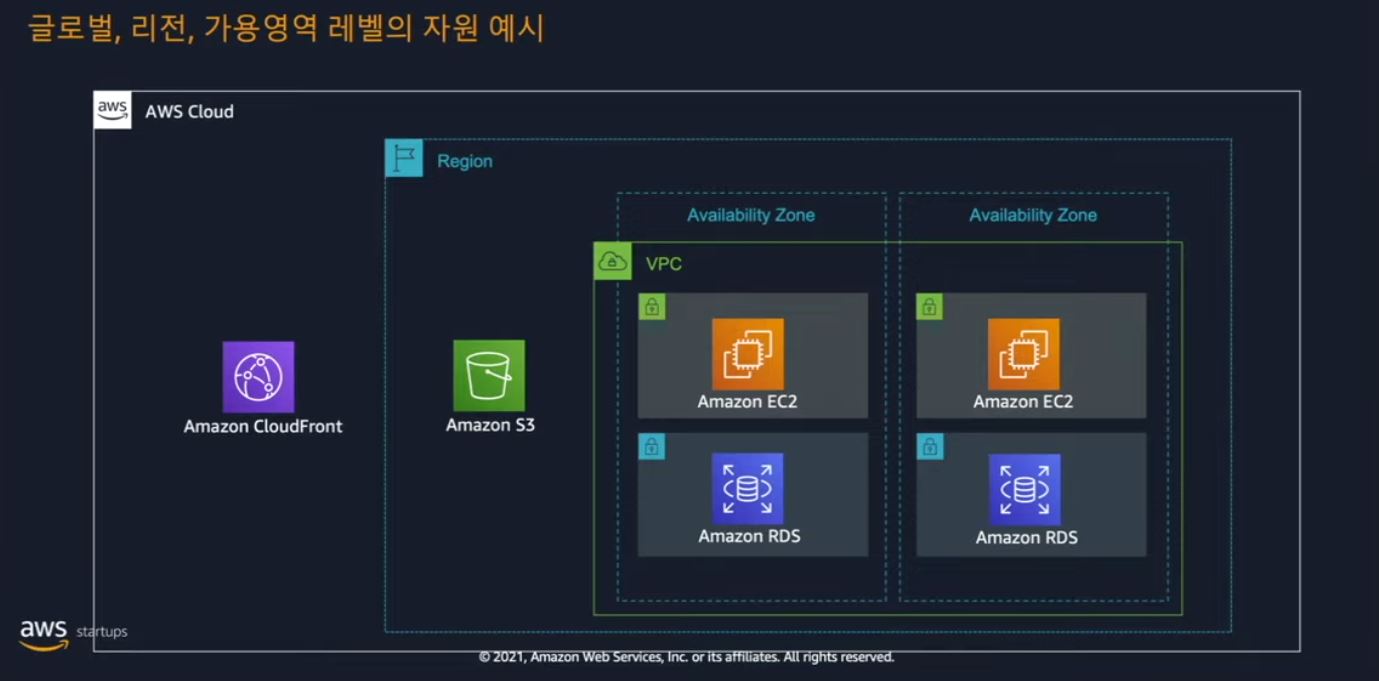

AWS 자원 레벨

: 리전 레벨의 서비스

: 여러 가용영역에 걸쳐 하나의 VPC 생성

: VPC 안에는 서브넷, EC2, RDS와 같은 가용영역이 포함됩니다.

: S3는 VPC 외부에 존재합니다.

: Global level 자원 - CloudFront

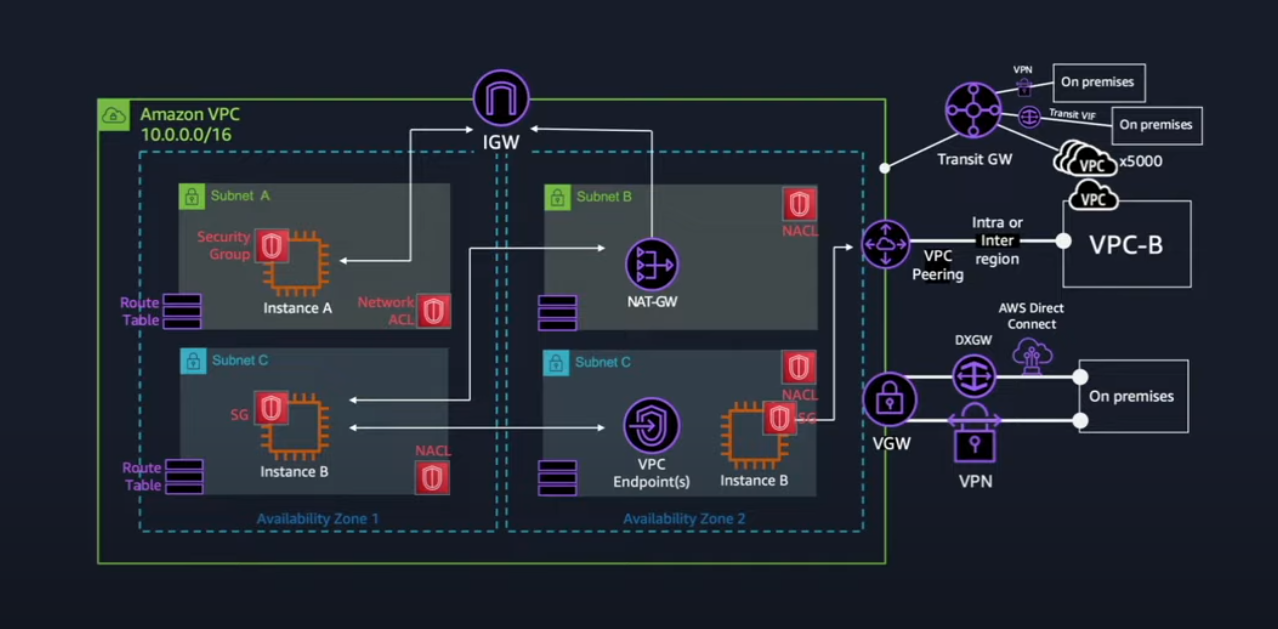

VPC

: 가상의 독립적인 네트워크 환경을 제공해줍니다.

: VPC를 사용하면 AWS 리소스용 프라이빗 IP 범위를 정의하고 VPC에 EC2 인스턴스나 ELB 같은 요소를 배치할 수 있습니다.

: 방화벽 설정을 통해서 네트워크의 흐름을 제어하고 VPC 내의 자원을 보호할 수 있습니다.

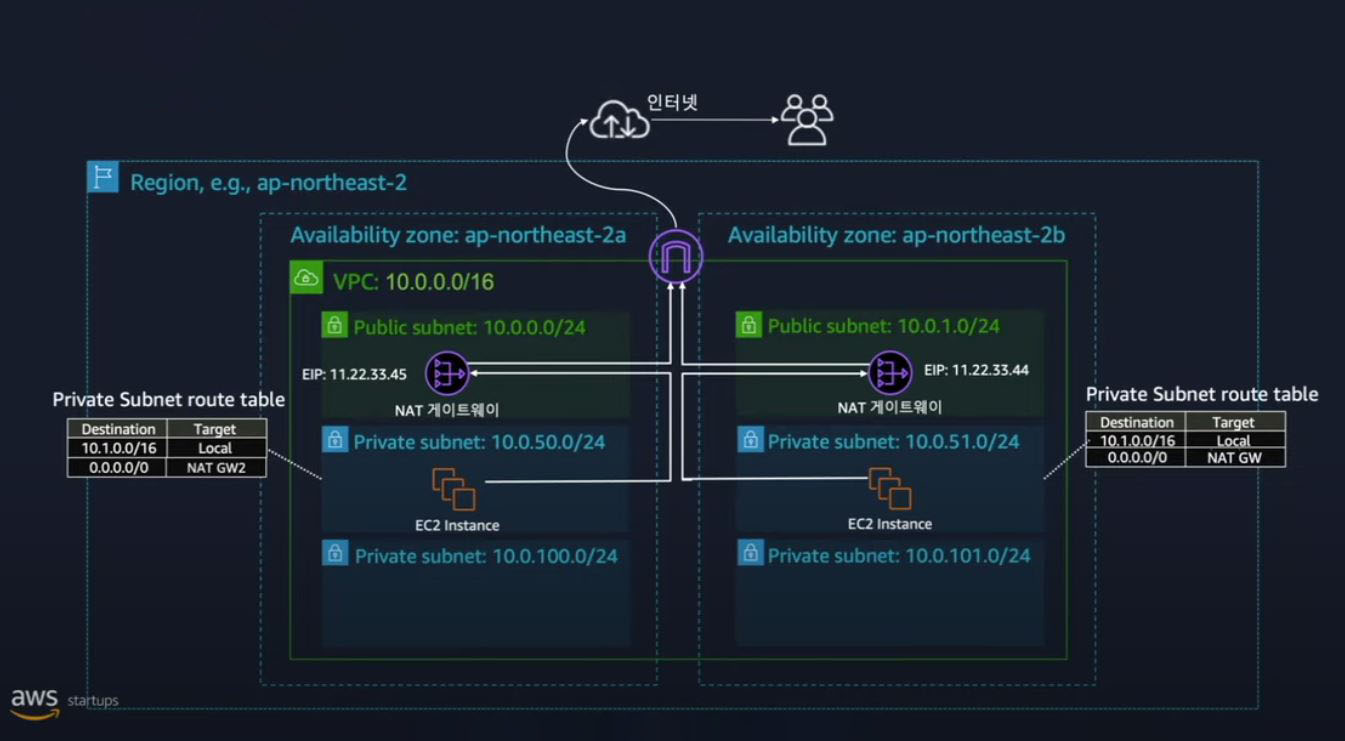

: 서브넷은 안의 가용영영 갯수와 상관없이 전부 다 20bit를 사용하고 있습니다. (위에 그림 4개)

: 라우팅 테이블, NACL, 보안 그룹 하나씩 가지고 있습니다.

: 인터넷 게이트웨이를 가지고 있기 때문에 외부와 연결할 수 있습니다.

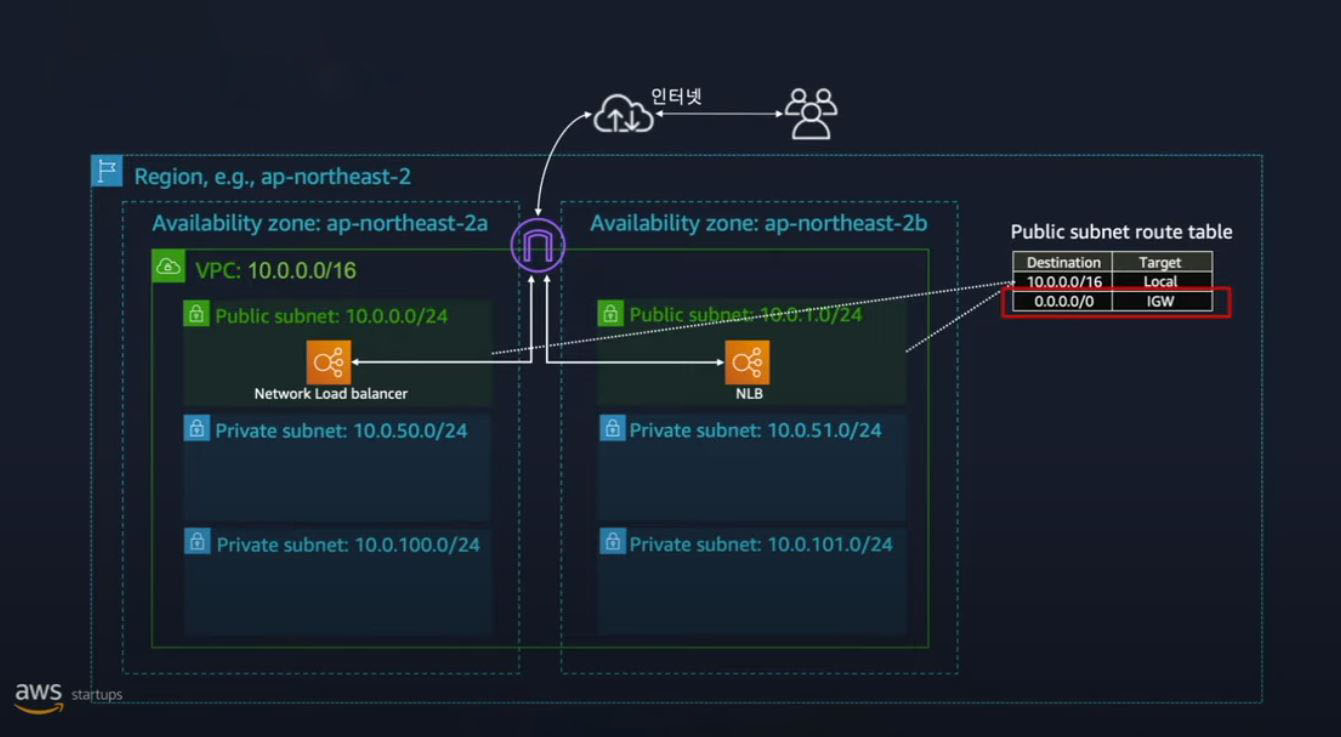

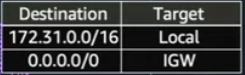

라우팅 테이블

: VPC 내부는 서로 통신이 가능한 상태입니다.

: 그 외 IP는 인터넷 게이트웨이로 통신해야 합니다. -> Public Subnet

: Default VPC는 모두 Public Subnet 입니다.

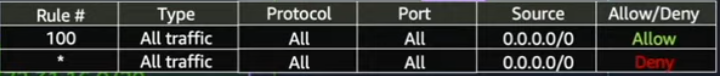

NACL (Network Access Control List)

: 서브넷 수준에서 인바운드 및 아웃바운드 트래픽을 제어하는 가상 방화벽입니다.

: Rule 번호가 낮을수록 먼저 평가를 받습니다. (순서가 매우 중요합니다.)

보안 그룹

: Amazon EC2 인스턴스에 대한 인바운드 및 아웃바운드 트래픽을 제어하는 가상 방화벽입니다.

: 기본적으로 보안 그룹은 모든 인바운드 트래픽을 거부하고 모든 아웃바운드 트래픽을 허용합니다.

보안 강화된 네트워크를 위한 VPC 설계 전략

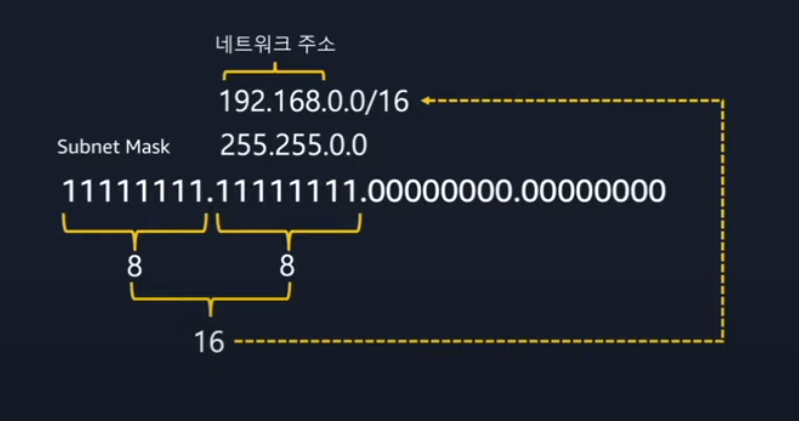

CIDR ?

: Classless Inter-Domain Routing

: 클래스 없이 유연하게 네트워크 영역을 나누어 IP 주소를 할당하는 방식입니다.

호스트 주소 : 192.168.0.0/16

VPC 대역 정하기

IPv4의 경우 /16 (65,536개 IP) ~ /28 (16개) 넷마스크 허용합니다.

RFC 1918에 정의된 사설 IP 대역 사용을 권장합니다.

- 10.0.0.0/8: 10.0.0.0 - 10.255.255.255

- 172.16.0.0/12: 172.16.0.0 - 172.255.255.255

- 192.168.0.0/16: 192.168.0.0 - 192.168.255.255

VPC CIDR은 변경할 수 없습니다. 다만, 대역 추가는 가능합니다.

서브넷마다 예약된 IP를 고려해야합니다.

VPC subnetting

VPC Subnet 모범사례

: 외부와 연결하는 public 서브넷과 외부와 연결을 제한하는 private 서브넷으로 나눕니다.

: public subnet은 인터넷으로 외부와 양방향 통신이 바로 가능하므로 필요한 서버를 제외하고는 배치하지 않는 것이 좋습니다.

: VPC에서 배포된 서버들이 외부에 노출되는 것을 최소화 할 수 있습니다.

: private subnet은 라우팅 테이블을 보면 원래는 로컬만 연결할 수 있습니다.

: 다만, Payment 또는 fetch와 같은 서비스를 위해 인터넷과 연결이 필요할 때가 있습니다.

: 이때는 NAT 게이트웨이를 통해 인터넷과 연결합니다.

: RDS에 경우 인터넷과 통신할 필요가 없습니다.

DDoS 공격을 받는다면?

: NACL를 이용해서 DDoS 공격을 시도한 IP를 거부할 수 있습니다.

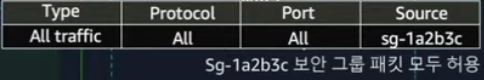

보안그룹

: Amazon EC2 인스턴스에 대한 가상 방화벽 역할

Network ACL 과 함께 VPC 내의 보안을 강화하기 위하여 기본적으로 사용하는 기능이며, Network ACL 과 다르게 Stateful 방화벽으로 동작합니다.

stateful :

server side에 client와 server의 동작, 상태정보를 저장하는 형태, 세션 상태에 기반하여 server의 응답이 달라짐

stateless :

server side에 client와 server의 동작, 상태정보를 저장하지 않는 형태, server의 응답이 client와의 세션 상태와 독립적임

Hybrid Networking

다른 AWS 서비스와의 통신은?

: IGW를 통해서 public IP 주소를 가지고서 서비스 찾아간다.

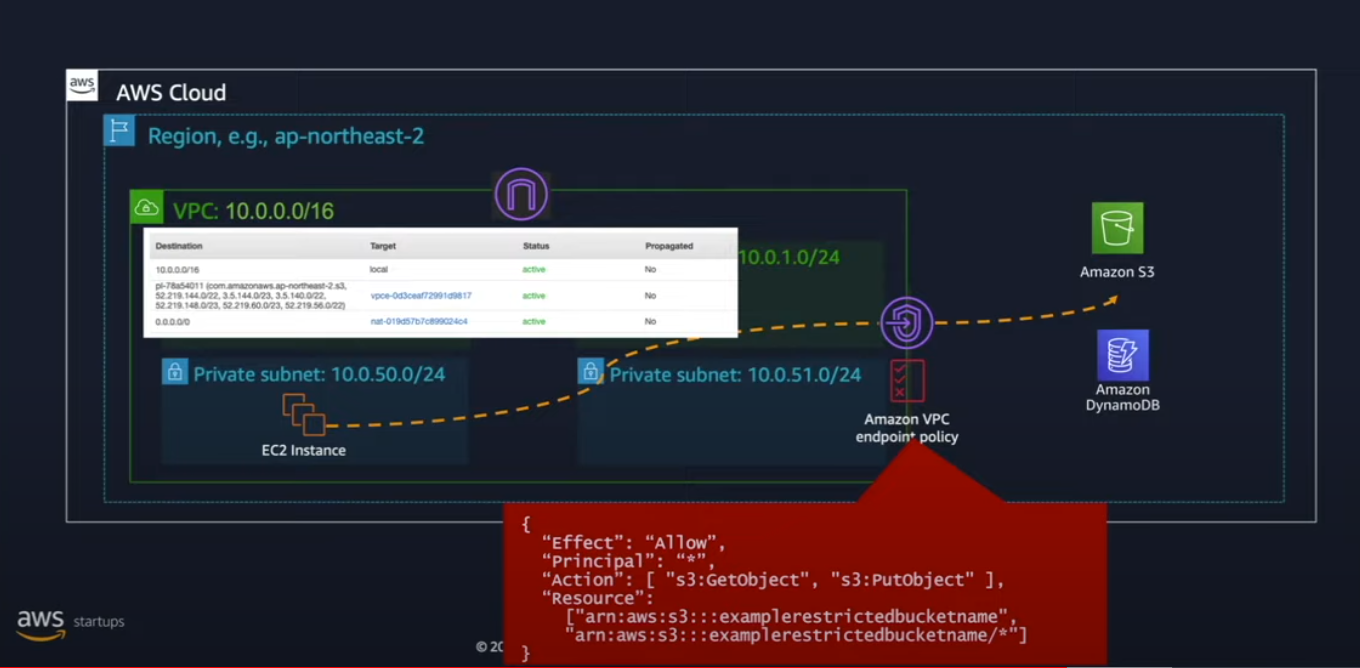

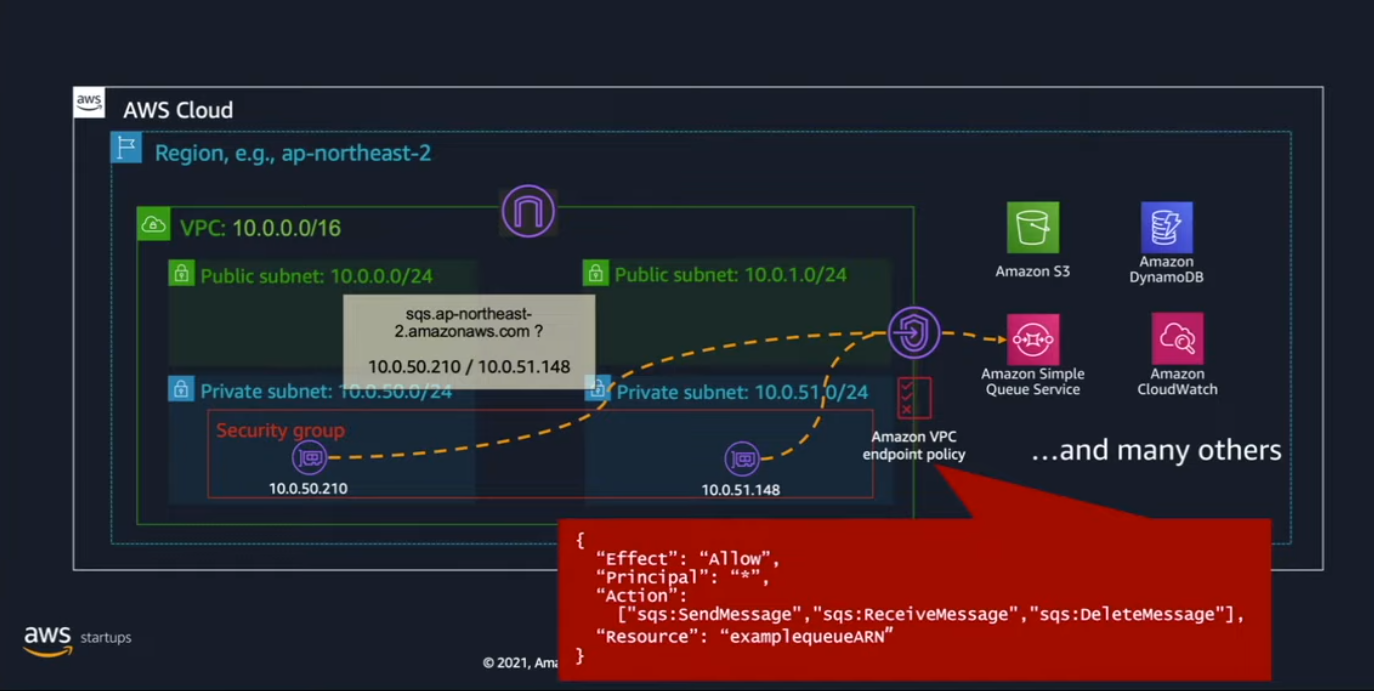

VPC 엔드포인트들

게이트웨이 엔드포인트

: VPC 내부 네트워크를 통해서 AWS 서비스로 접근

PrivateLink

: VPC 내부 네트워크를 통해서 AWS 서비스로 접근

: S3, DynamoDB만 지원합니다.

하나 이상의 VPC 사용

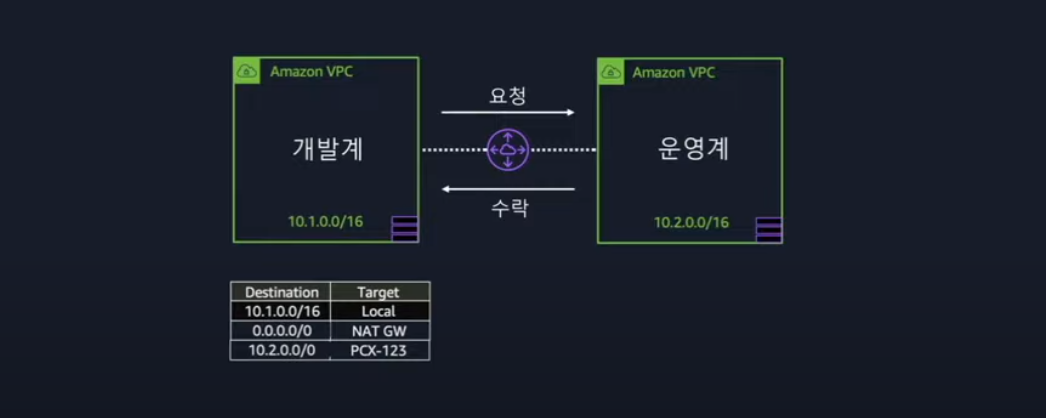

VPC Peering

: 두 개의 서로 다른 VPC 간의 네트워크 연결입니다.

: Private IP를 사용하여 두 VPC 내의 인스턴스들이 직접 통신할 수 있는 기능을 제공합니다. (인터넷을 경유하지 않습니다.)

: 단일 리전 또는 리전 간, 사용자가 소유한 두 VPC 또는 다른 AWS 사용자 계정의 VPC 와 피어링 연결이 모두 가능합니다.

: VPC 피어링 연결은 AWS 의 자체 Infrastructure 로 제공되며, 어떠한 Gateway 나 VPN 연결도 아닌 분리된 하드웨어 기반으로 제공됩니다.

: 따라서, 단일 지점 장애(Single Point of Failure)가 없으며, 대역폭의 병목이 없습니다.

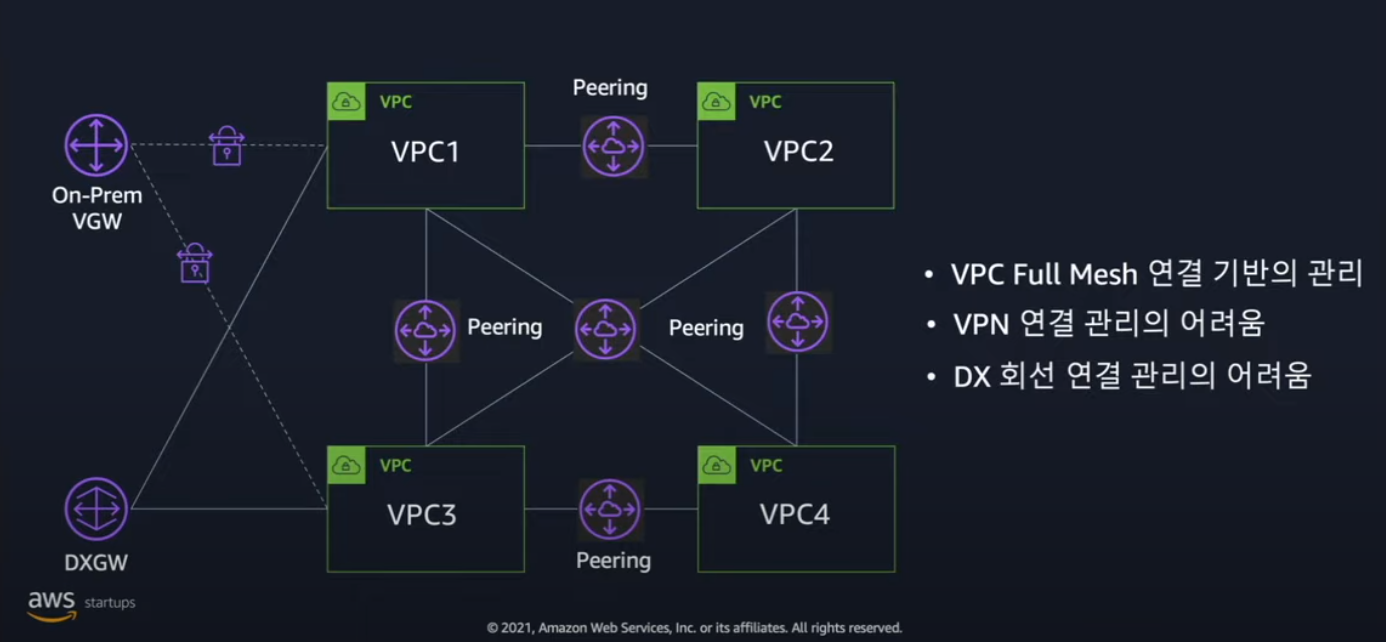

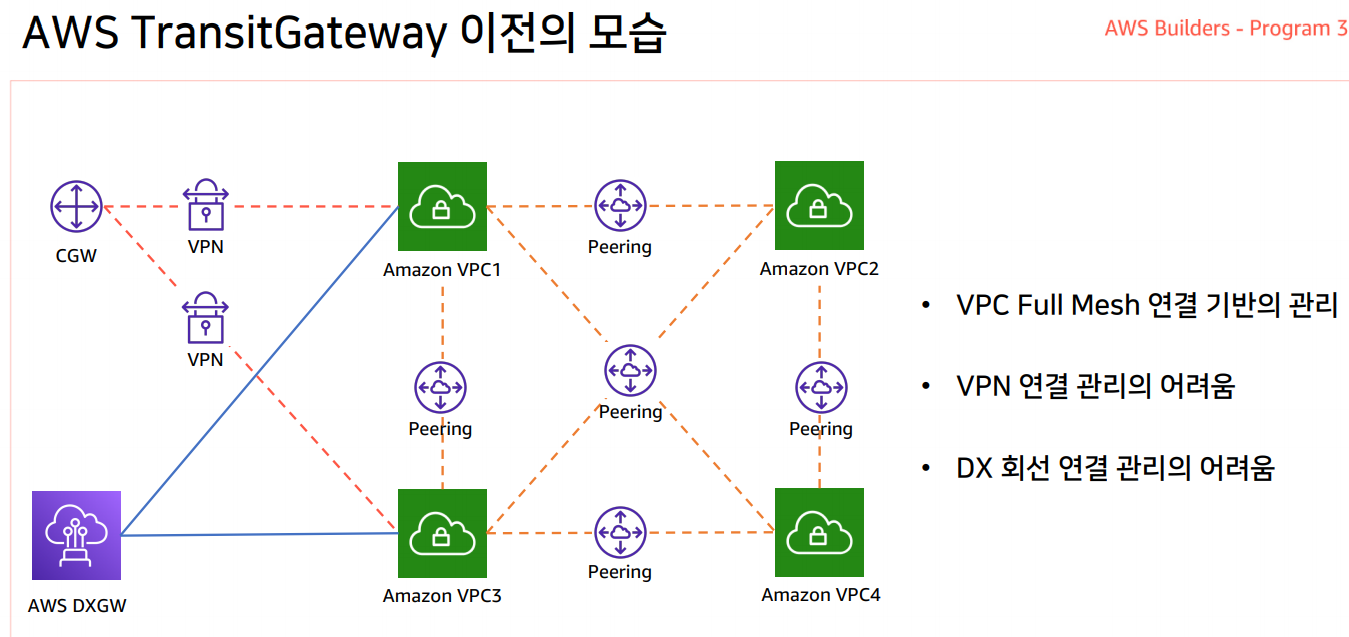

다수의 VPC를 연결하기 위해서는

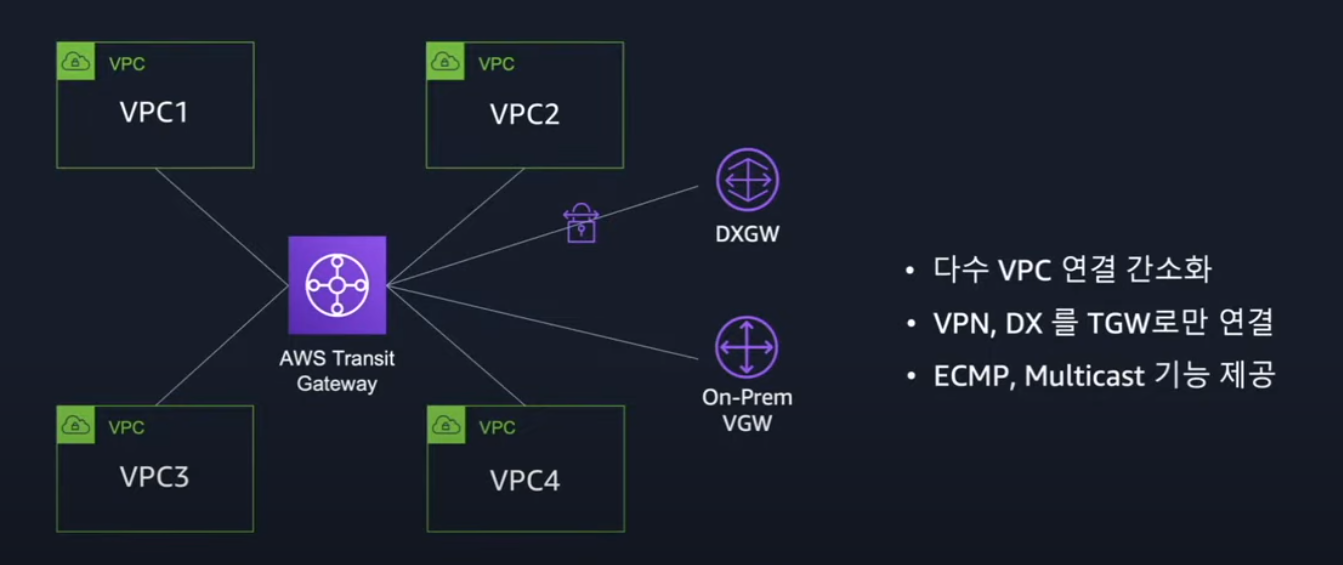

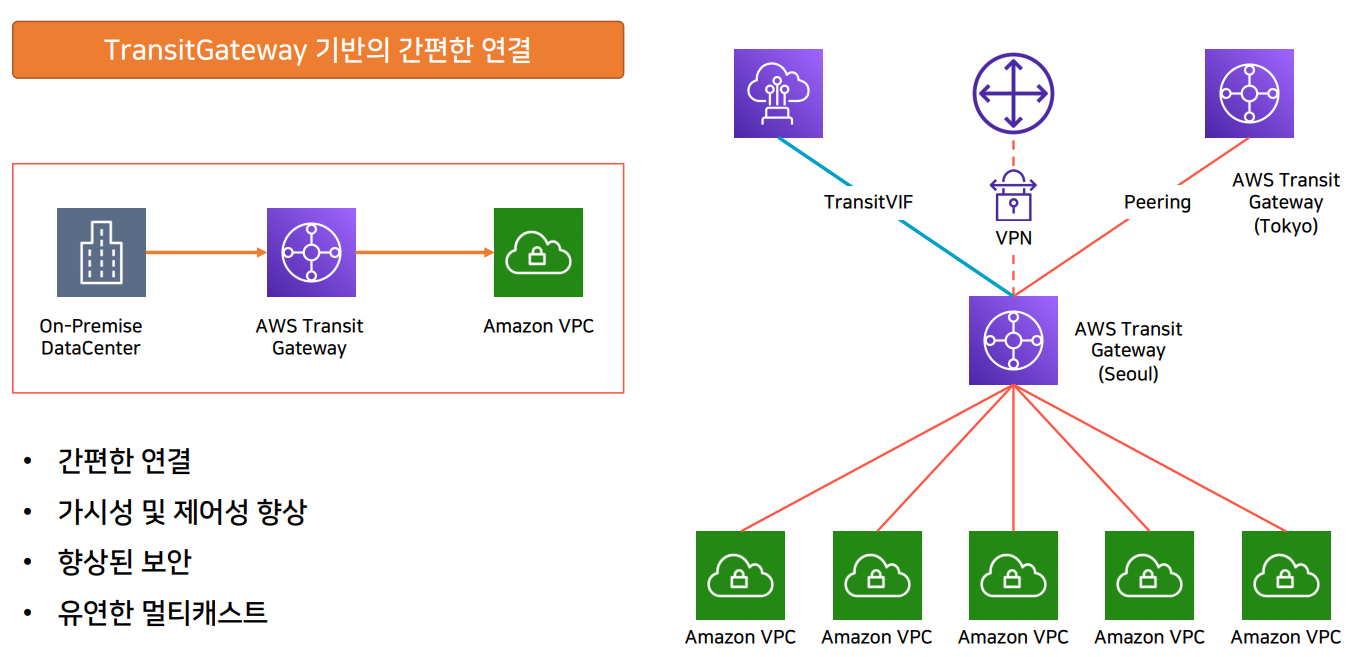

AWS Transit Gateway

- VPC들간에 통신하기 위해서 Transit GateWay를 사용해야한다.

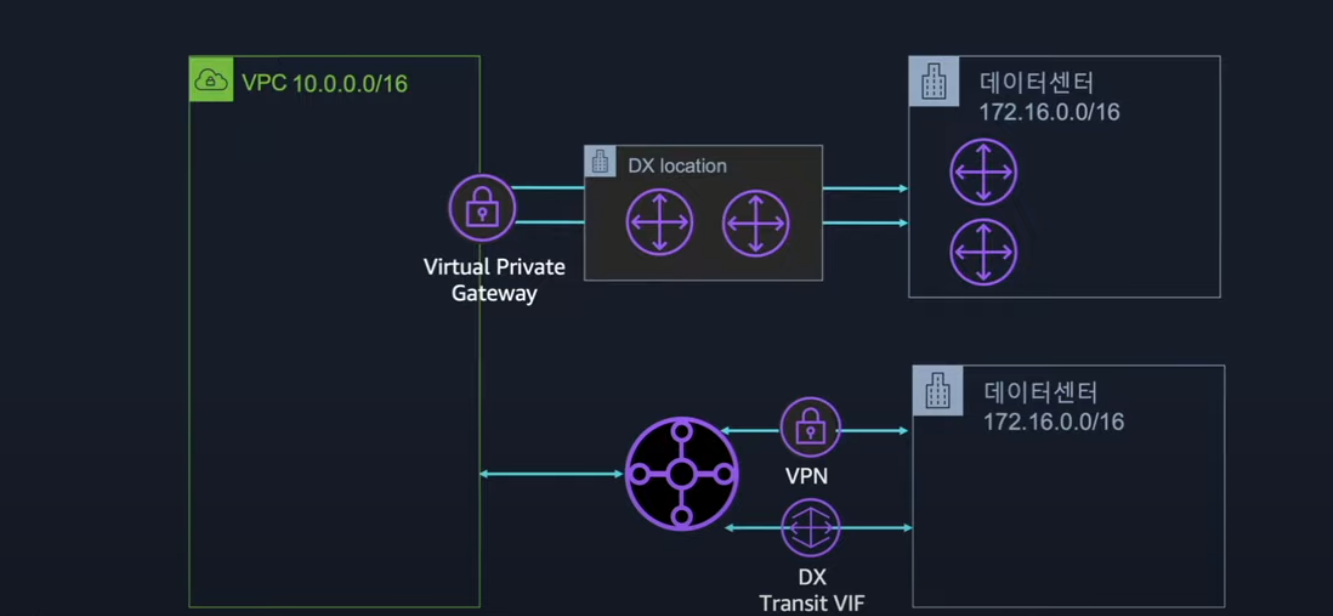

데이터 센터와 연결하는 방법들

: VPN, Direct Connect

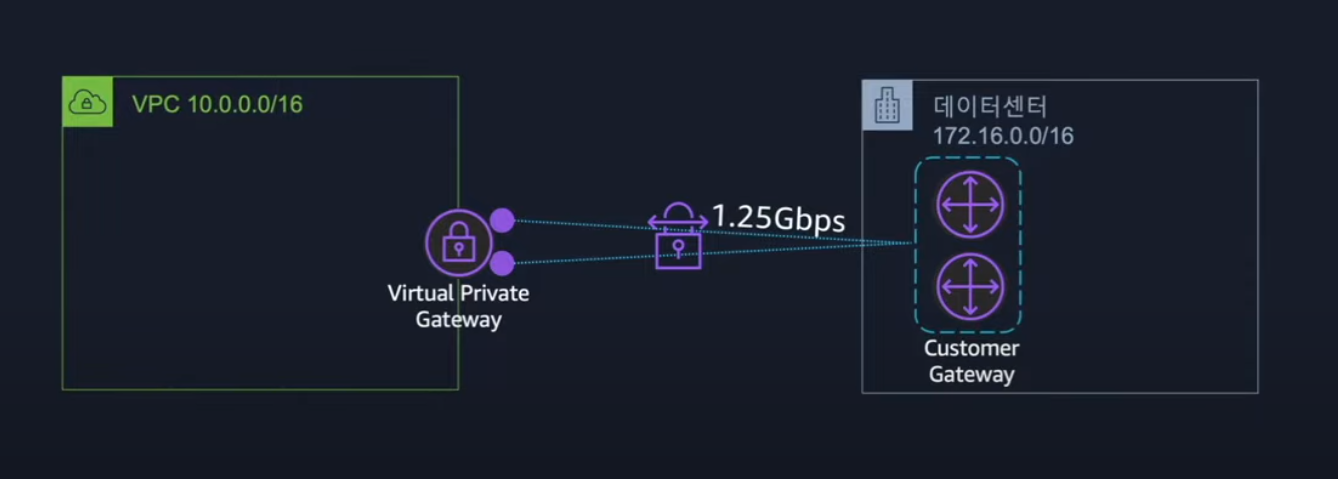

AWS Site-to-Site VPN

- VPN 가상 프라이빗 게이트웨이(Virtual Private Gateway)와 안전하게 연결합니다.

- AWS:VPC에서 Virtual Private Gateway ------> 고객:데이터센터로 Customer Gateway

site to site VPC

"A.VPC / B.VPC" --> Virtual private gateway -----VPN-------> Customer Gateway

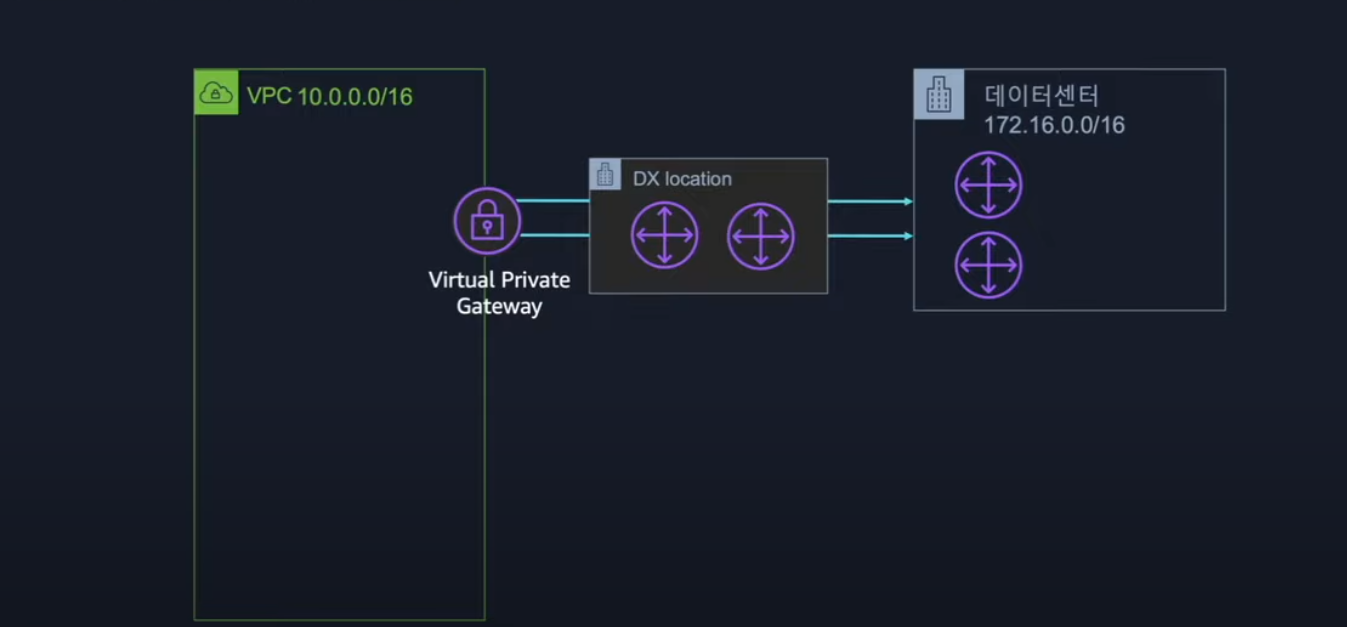

AWS Direct Connect (DX)

Summary