Download #2를 눌러 문제 파일을 다운받았다.

확장자가 지정되어 있지 않다.

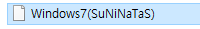

HxD로 열어보니, egg 파일인 것을 확인할 수 있다. egg 확장자를 달아 파일을 열어보자.

압축 파일 내에 있는 파일들의 확장자를 보니, vmware로 열 수 있는 파일들임을 알 수 있다. vmware로 파일을 열어보자.

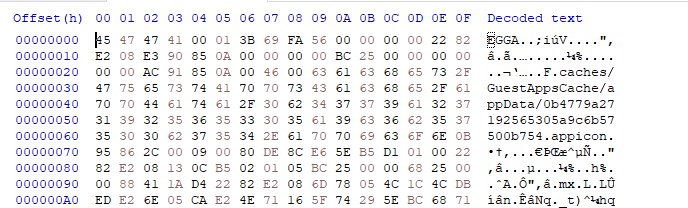

- 웹 서핑은 잘되는데, 네이버에만 들어가면 사이버 경찰청 차단 화면으로 넘어간다.

-> host 파일의 위조가 의심된다.

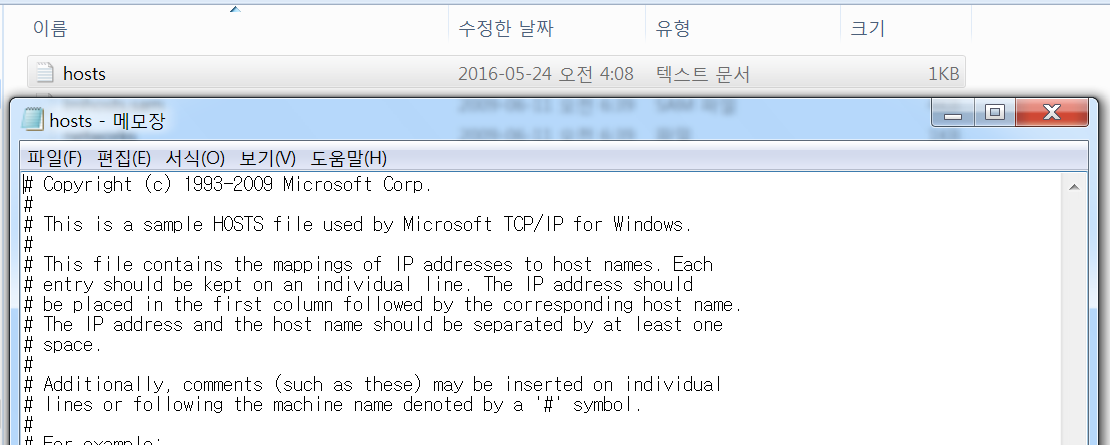

host 파일을 찾아 열어본다.

경로는 C:\Windows\System32\drivers\etc

그런데 host 파일이 txt 파일이고, 1번에 대한 답을 찾을 수 없었다.

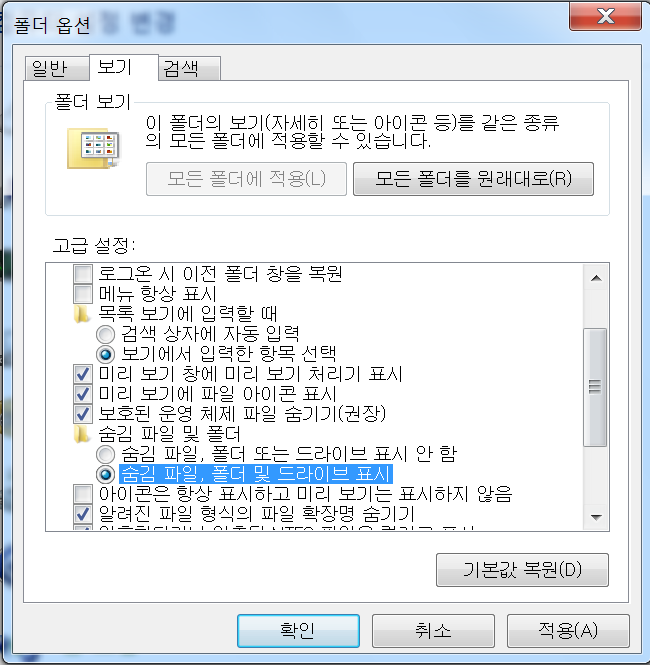

숨겨진 파일이 있는지 확인해 본다.

제어판에 들어가서 폴더옵션을 변경해 준다.

숨김 파일, 폴더 및 드라이브를 표시하도록 설정을 바꿔주었다.

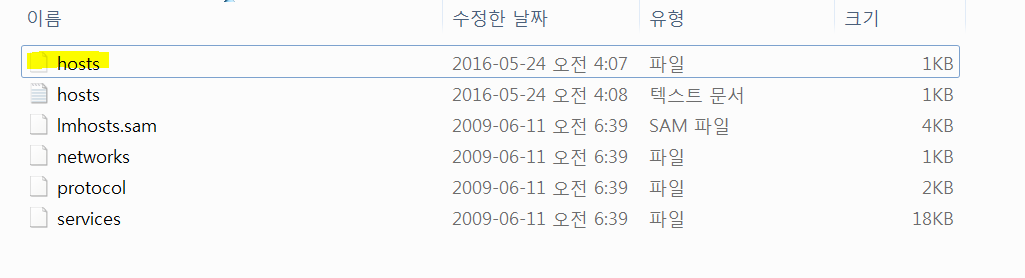

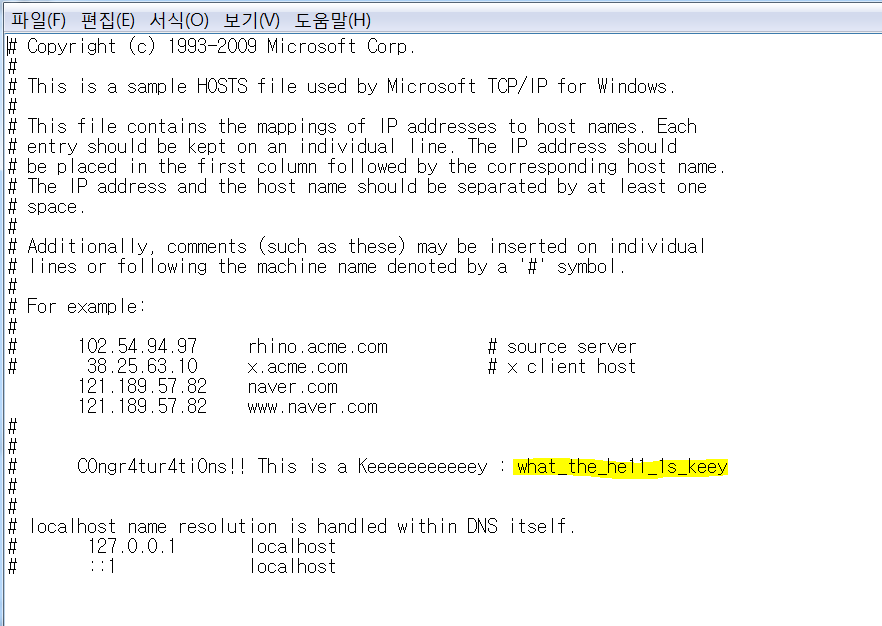

동일한 경로로 들어갔더니 진짜 hosts 파일이 등장한 것을 볼 수 있다.

첫번째 key는 what_the_he11_1s_keey

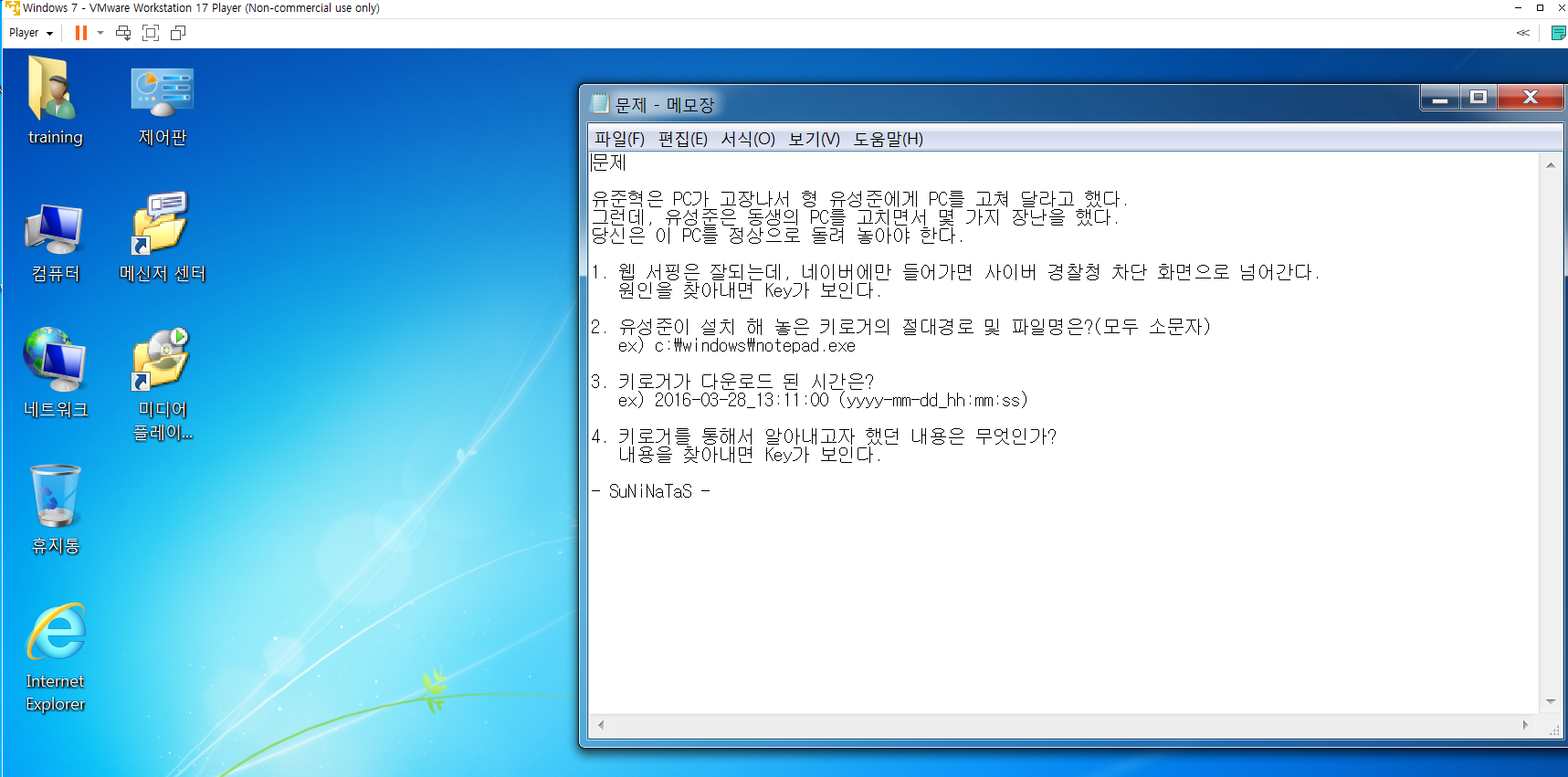

- 유성준이 설치 해 놓은 키로거의 절대경로 및 파일명은?

최근 위치에 들어가 본다.

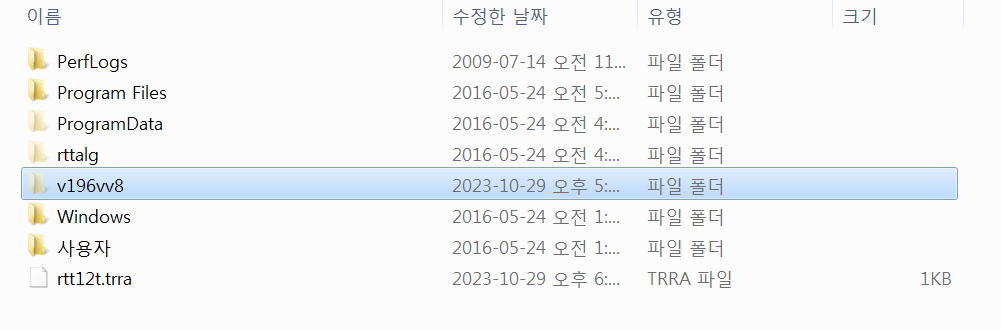

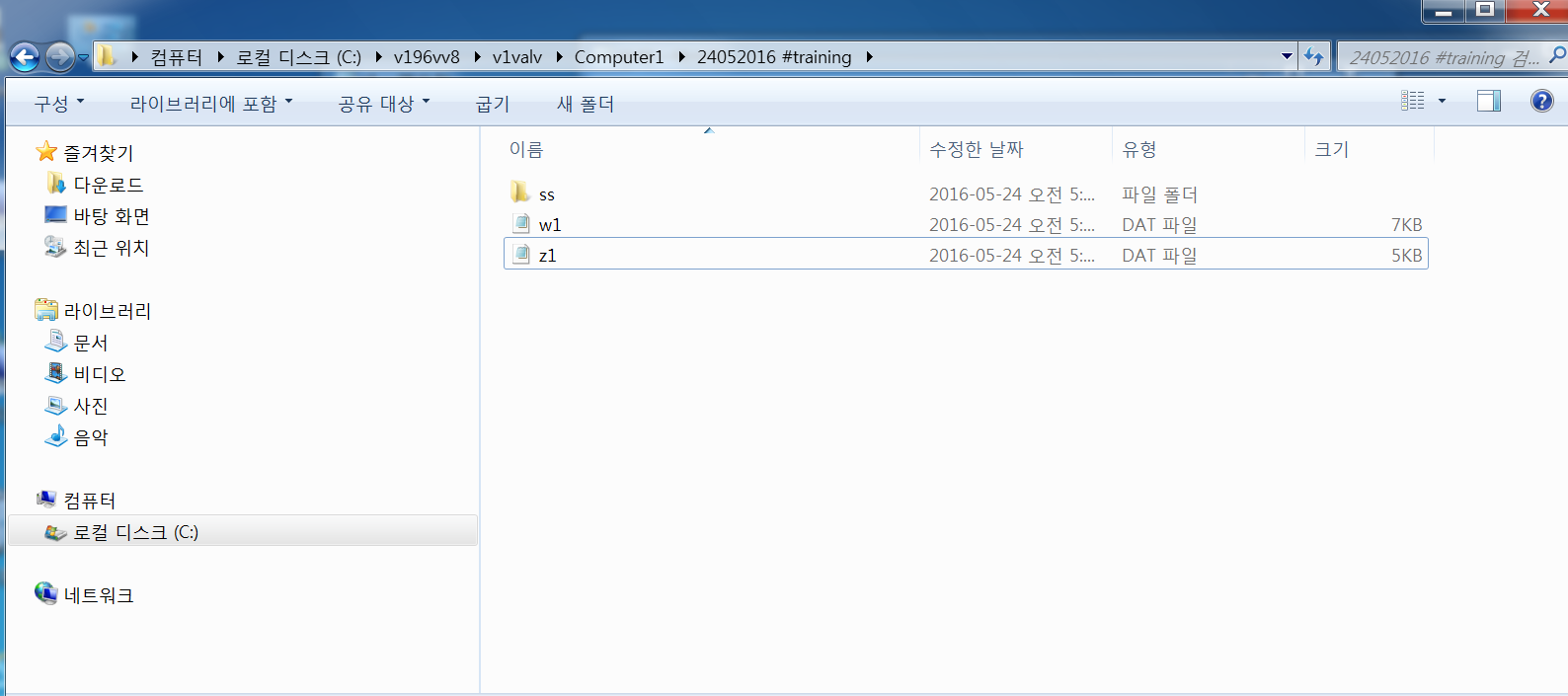

숨겨진 파일이 존재한다. 파일 이름이 수상한 v196vv8에 들어가서 숨겨진 또다른 파일인 v1valv를 뒤지다보니 여러개의 이미지 파일이 존재했다.

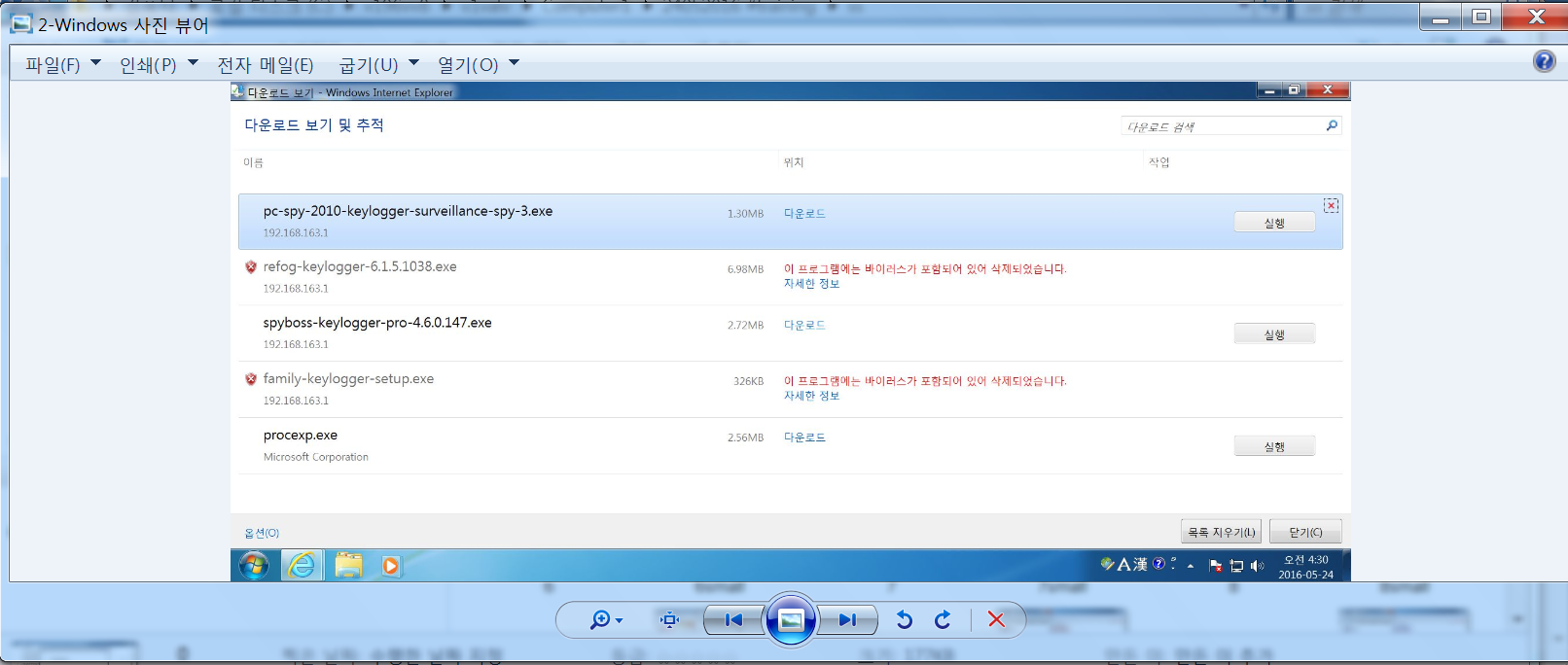

-> 해당 이미지들은 키로거 프로그램에 대한 단서들이었다!

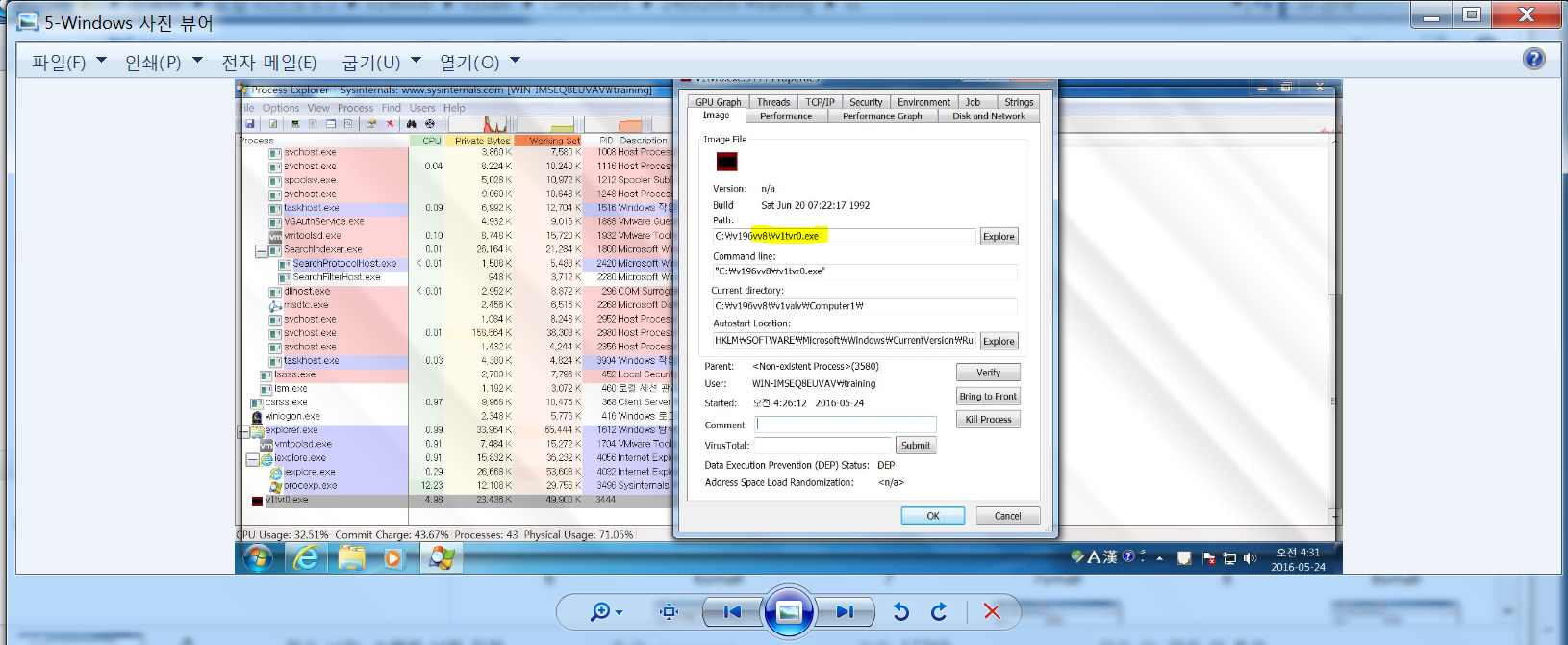

따라서 설치 된 키로거의 절대경로 및 파일명은

c:\v196vv8\v1tvr0.exe

- 키로거가 다운로드 된 시간은?

ex) 2016-03-28_13:11:00 (yyyy-mm-dd_hh:mm:ss)

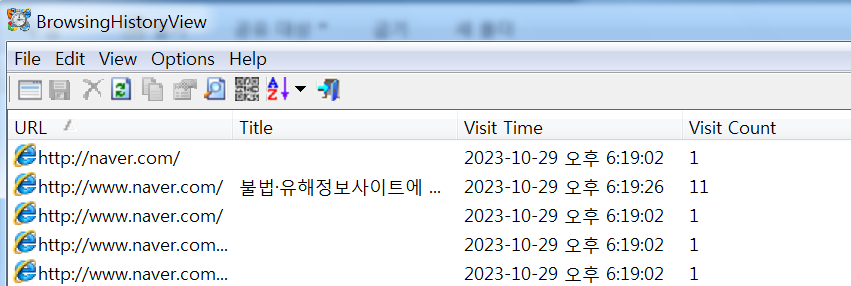

정확한 시간을 알아내기 위해 nirsoft의 BrowsingHistoryView 도구를 사용한다.

2016-05-24_04:25:06 라는 결과를 확인할 수 있었다.

아래의 목록에서 키로거 프로그램이 설치된 시간을 확인하면 된다.

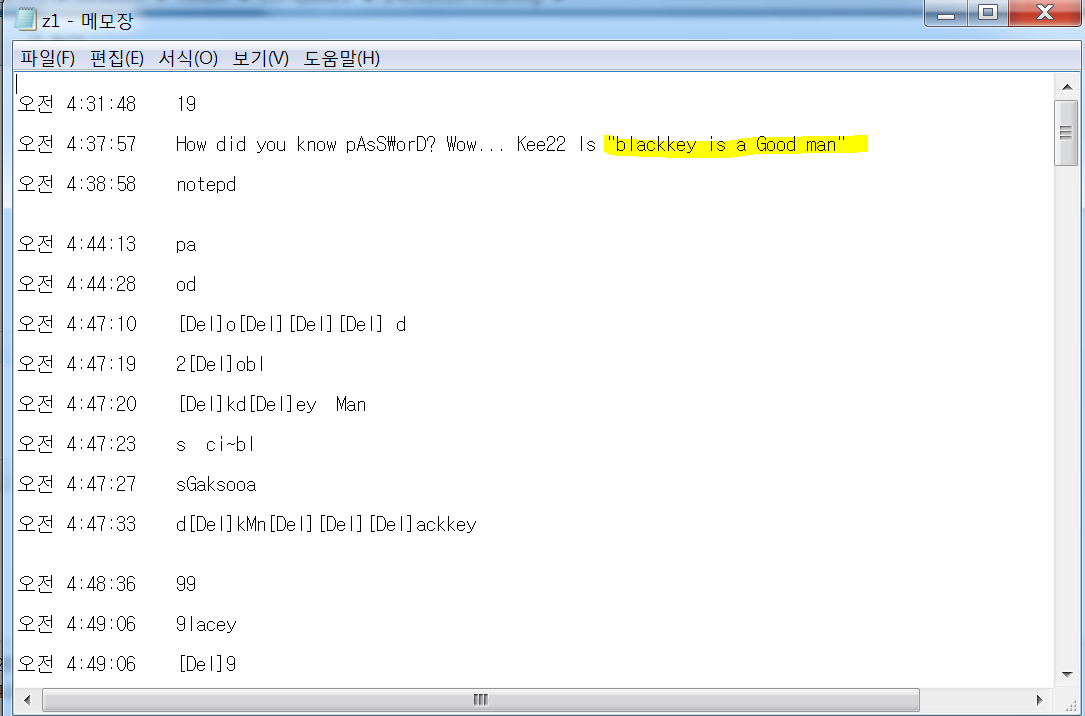

- 키로거를 통해서 알아내고자 했던 내용은 무엇인가? 내용을 찾아내면 Key가 보인다.

키로거와 관련된 숨겨진 파일을 이제 알고 있으므로, 뒤져가면서 찾아보자.

z1.dat 파일에서 위와 같은 key를 찾았다!!

blackkey is a Good man

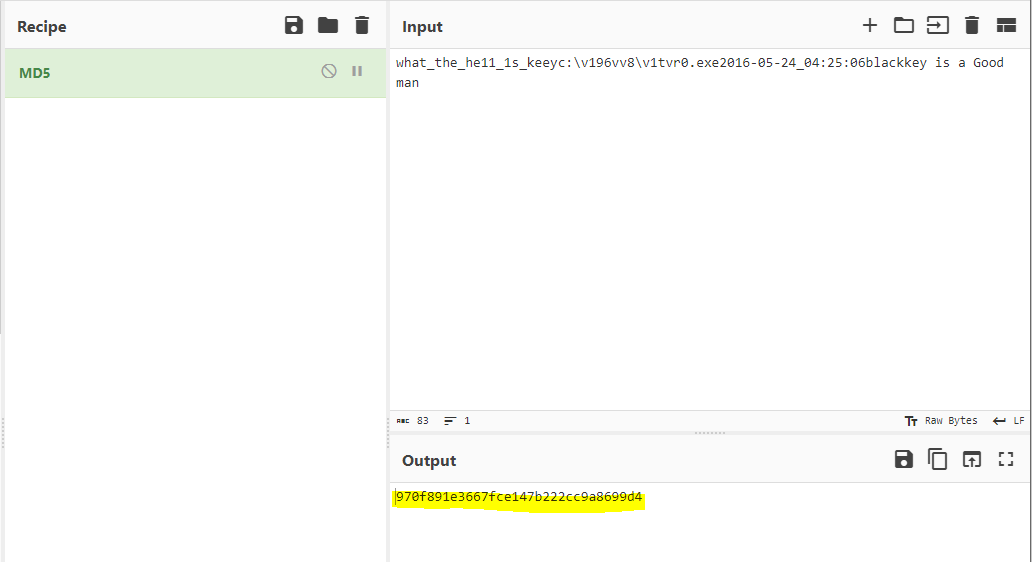

최종

what_the_he11_1s_keey, c:\v196vv8\v1tvr0.exe, 2016-05-24_04:25:06, blackkey is a Good man 을 종합하여 md5 값을 산출하여 최종 flag 값을 알아내자

970f891e3667fce147b222cc9a8699d4

CLEAR!