오늘은 써니나타스 21번 포렌식 문제를 풀어보았다.

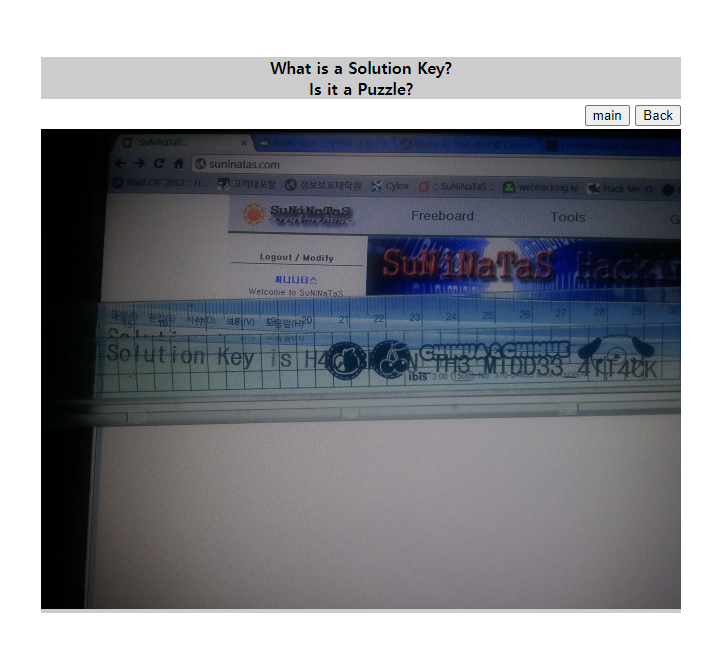

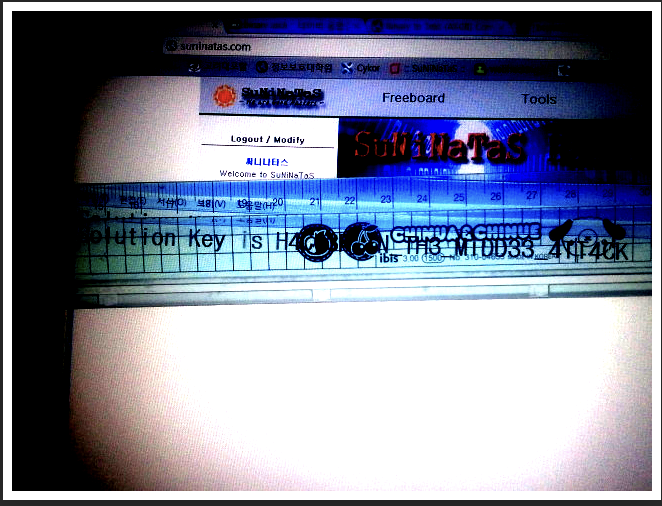

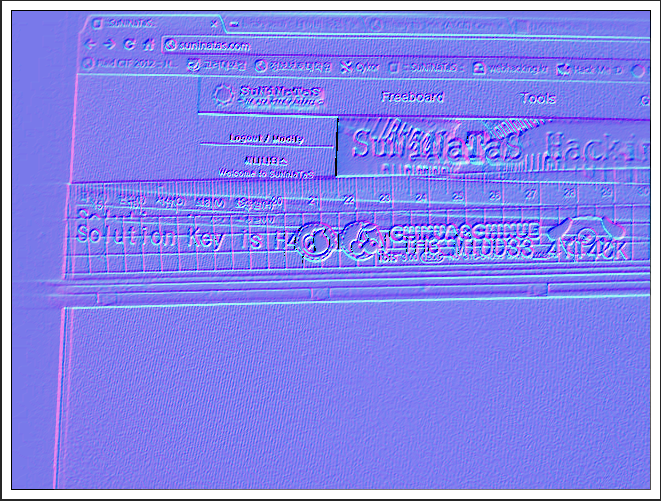

문제에 들어가면 이미지가 하나 띄워져 있다. 해당 이미지 파일을 다운받아 분석해 보았다.

가장 먼저 Forensically를 이용하여 다양한 기능으로 이미지를 관찰해보았다.

기존에 보이는 부분으로는 솔루션 키의 뒷 부분인 TH3_MIDD33_4TT4CK 만을 확인할 수 있다.

Forensically 링크

앞 부분을 알아내고자 다양한 방법으로 이미지를 분석했지만 솔루션 키를 알아낼 수 없었다.

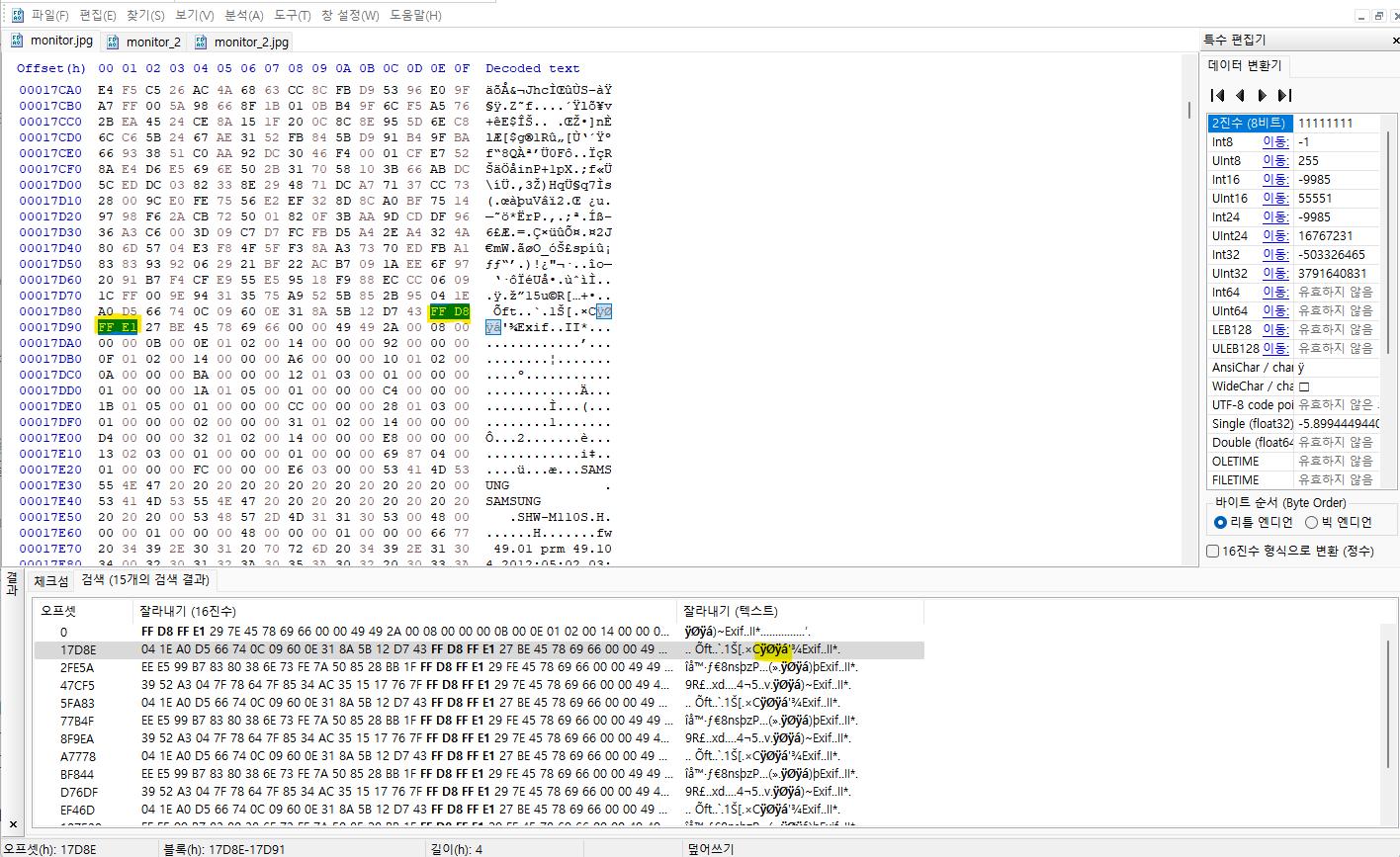

그렇다면 이번에는 HxD를 이용하여 이미지의 Hexa 값을 분석해 보도록 하자.

다운로드 받은 사진의 이름은 monitor.jpg이다. 해당 파일을 HxD를 이용하여 열어보았다.

jpg 파일답게 jpg 파일 시그니처인 FF D8 FF E1 으로 파일이 시작하는 것을 볼 수 있다.

FF D8 FF E1 을 16진수 값 중에 검색해 보자.

첫번째 이미지 파일 아래에 수상하게 jpg 헤더 시그니처가 또 있는 것을 확인할 수 있다.

해당 시그니처부터 끝까지의 내용을 복사해서 새로운 파일을 생성하자.

이름은 확장자를 포함하여 monitor_2.jpg로 만들었다.

새로운 이미지 파일을 획득했다!! 솔루션 키의 앞 부분인 H4CC3R_IN을 알아냈다.

authentication key는 H4CC3R_IN_TH3_MIDD33_4TT4CK 이다.

monitor.jpg의 hexa 값을 보면 jpg 헤더가 여러번 나오는데, 현재 새로 찾아낸 1개의 이미지 파일 외에도 은닉된 이미지가 여러개 존재하는 것 같다.