정보보안의 개념과 목표

개념

- 정보를 多 위협 (정보 수집, 가공, 저장, 검색, 송신, 수신 중 정보 훼손, 변조, 유출)을 방지하기 위한 관리적 및 기술적 방법

목표

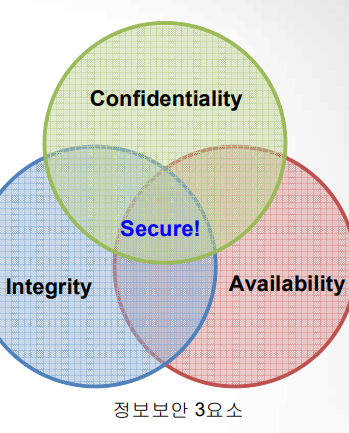

- 정보 시스템 자원(SW, HW, 정보/데이터 등)에 대한 기밀성, 무결성, 가용성 달성

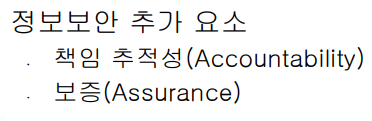

정보보안 3요소 + 추가요소

: 기밀성 + 무결성 + 가용성

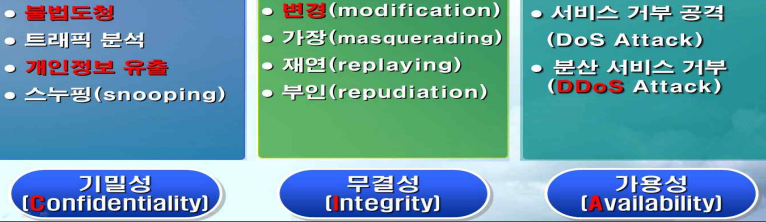

- 기밀성 : 비인가자에게 정보 공개 X

- 무결성 : 인가된 방법에 의해서만 정보 변경

- 가용성 : 인가자는 언제든지 정보에 접근

- 책임 추적성 : 시스템상에서 수행하는 활동을 추적가능\

↳ 부인방지, 침입감지- 보증 : 위 4가지 요소들이 적절하게 구현되었다는 근거 必

↳ 정확 기능 제공, 공격 및 에러에 대한 충분 보호

정보보안 방법

- 인증 : 정보 및 시스템 자원을 이용가능한 사용자임을 확인

- 인가 : 인가자가 이용할 수 있는 영역 및 권한 부여 및 제한

정보보안 위협

- 정보에 대한 비인가 접근, 파괴, 노출, 변조 ⇨ 개인 및 조직의 운영, 자산에 부정적인 효과 야기할 가능성 있는 환경 및 사건

정보보안 위협의 목적

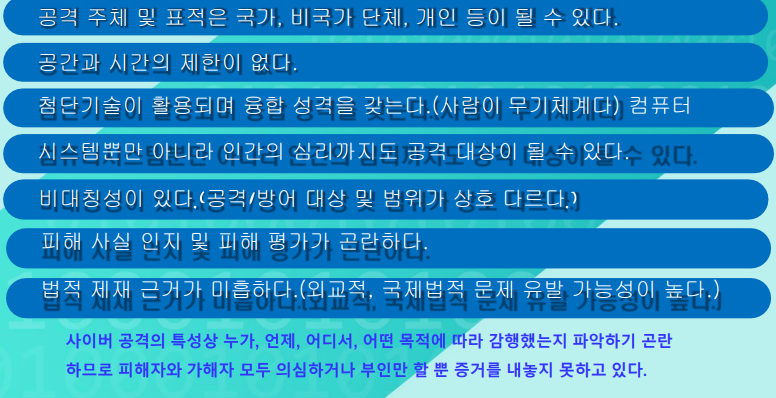

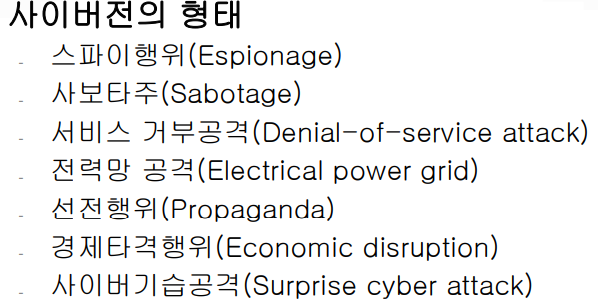

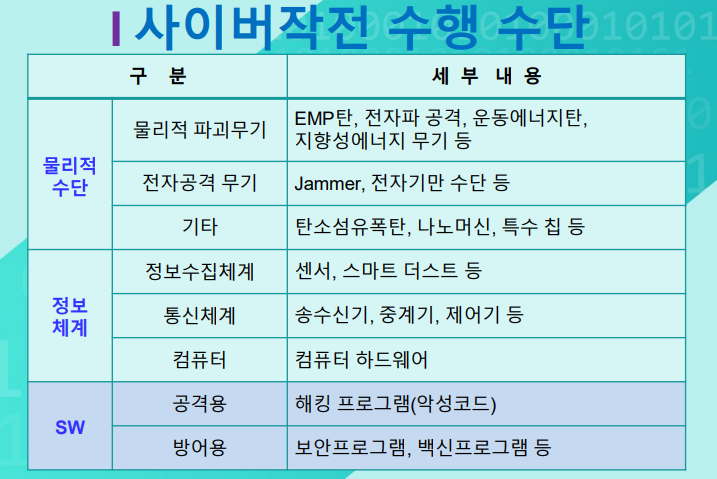

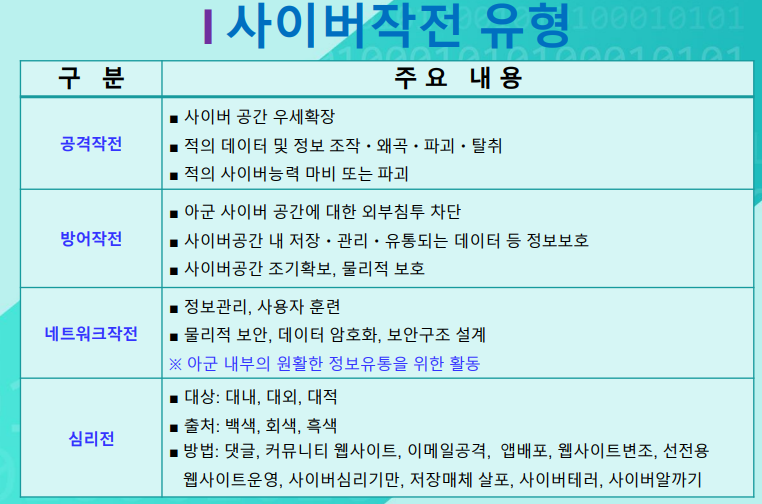

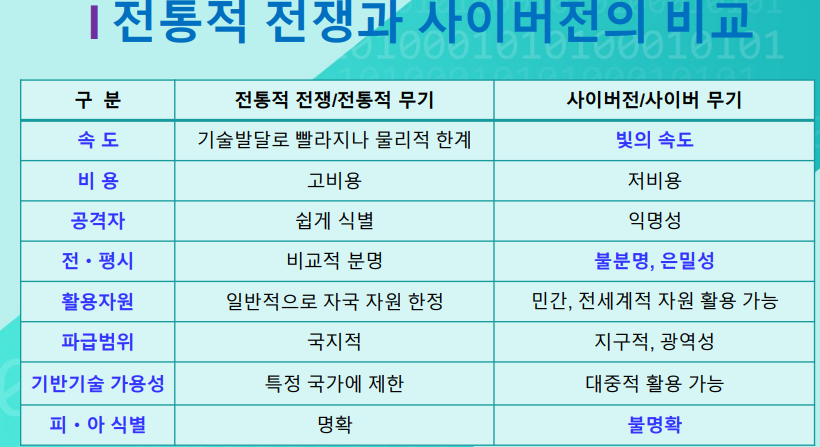

사이버전 특징

- 비대칭 전력

↳ 적은 비용, 큰 효과

↳ 작은 규모, 큰 규모 공격 가능- 비국가행위자에 의한 수행 가능성

↳ 국제법 : 국가 사이의 무력사용만 규제

↳ 컴퓨터 + SW만 있으면 가능- 전통 무기와는 다른 피해 양상

↳ 전투피해평가의 측정 어려움- 공격 용이, 방어 어려움

↳ 좀비 PC, 타국 서버 컴퓨터 등 경유 ⇨ 공격자 식별 어려움

사이버 위협 공격 개념

사이버 위협 : 정보보안 요소를 침해할 가능성이 있는 사건이나 행위

사이버 공격 : 사이버 위협 中 의도적 행동으로 나타나는 것

취약점 : 사이버 위협에 노출된 시스템 요소 (설계상 결함)

사이버 위협 4단계

- 정보수집 : 오프라인 + 온라인

- 표적 접근(침입) : 시스템에 접근(원격 접속) ⇨ 관리자 권한 탈취

- 위협 행위 실시 : 실질적 피해 가함 (정보 탈취, 변조, 시스템 무력화)

- 흔적 지우기 : 위협 추적 방해 + 백도어 설치 (FOR 추가적 위협)

↳ 백도어 : 일반적 인증 안거치고 시스템 접속

사이버 공간의 구성

↳ 노드 : 컴퓨터 포함 각종 기계, IP주소, 유사 식별자 가지는 논리적 위치 등

사이버 위협 기술의 구분

1. 시스템 위협 : against HW & SW

↳ 정보 시스템이나 안에 저장된 정보를 대상으로 하는 위협

2. 네트워크 위협

↳ 시스템 간의 네트워크를 대상으로 하는 위협

↳ 네트워크 공격 : 네트워크 프로토콜 취약점, 웹 브라우저 취약점

3. 기타 위협 : 사회공학 기법

↳ 사람들 간의 신뢰를 기반으로 하는 위협

1. 시스템 위협

가. 패스워드 크래킹 : 관리자 권환 획득 → 시스템 접근 및 제어 자유 → 데이터로부터 패스워드 탈취

↳ 키 스트로크 로깅, 무차별 대입 기법, 사전 공격

나. 백도어 : 정상인증 X 접속 → 파일, 프로그램 접근 → 컴퓨터 제어 및 접속로그 삭제 가능

↳ 로컬 백도어, 원격 백도어

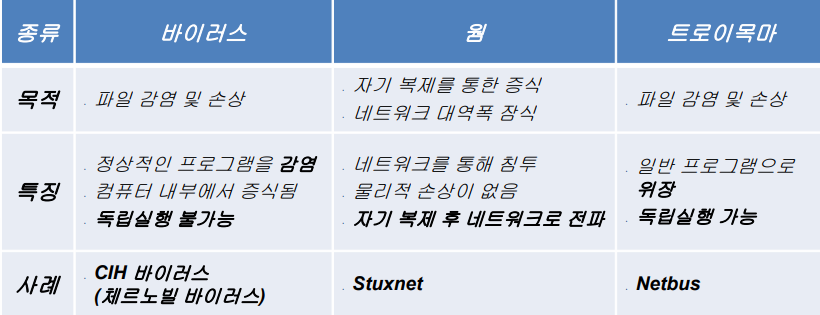

다. 악성코드 : 시스템 오작동 및 마비 유발

↳ 바이러스, 웜, 트로이목마

2. 네트워크 위협

가. 스니핑 공격 : 네트워크에 전송ing 데이터 도청 → 기밀성 훼손

↳ 수동적 공격 (목표 컴퓨터, 네트워크 훼손X)

가-2. 허브 스니핑 (허브 : 2대 이상 컴퓨터 연결 → 들어온 패킷에 대해 해당 호스트 外

모든 호스트들에게 패킷 전송

↳ 공격자 : 허브 지나는 모든 패킷 봄

↳ 패킷 : 네트워크에서 데이터 묶음의 단위로 한 번에 전송할 데이터 크기

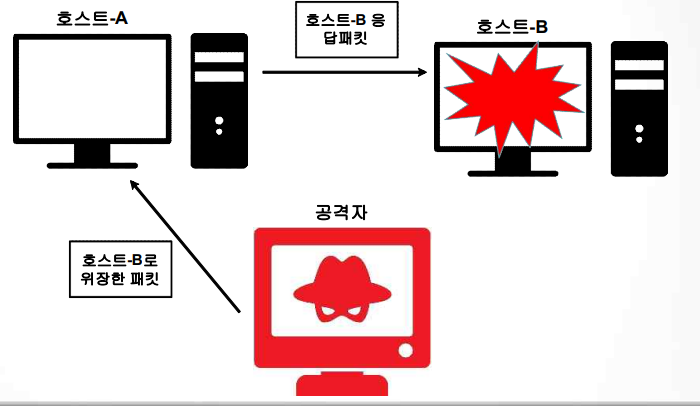

나. 스푸핑 공격 : 공격자가 자신을 다른 사람으로 위장해서 공격 → 무결성 훼손

↳ 능동적 공격 (" 훼손)

나-2. IP 스푸핑 공격 : 공격자가 자신의 IP 주소를 공격 대상자와 신뢰관계가 있는 대상의IP로 속여서 접속하는 공격

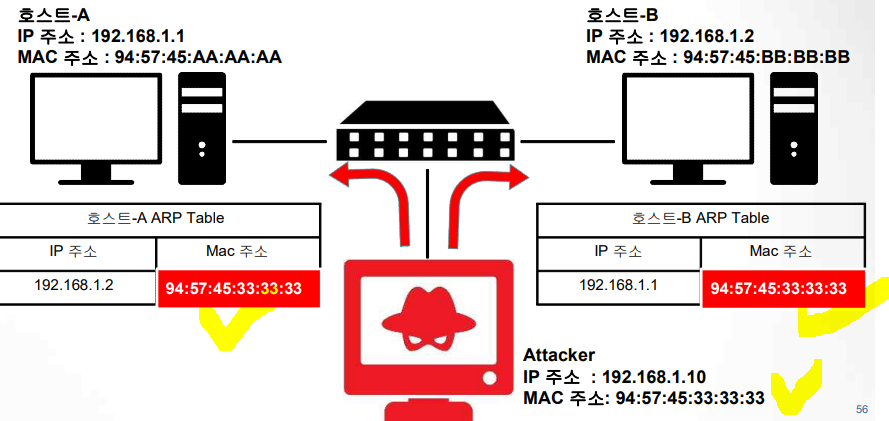

나-3. ARP 스푸핑 공격 : ARP 테이블을 변조시켜 공격자에게 네트워크 망 안의 호스트들간의통신내용이 전달되도록 하는 공격

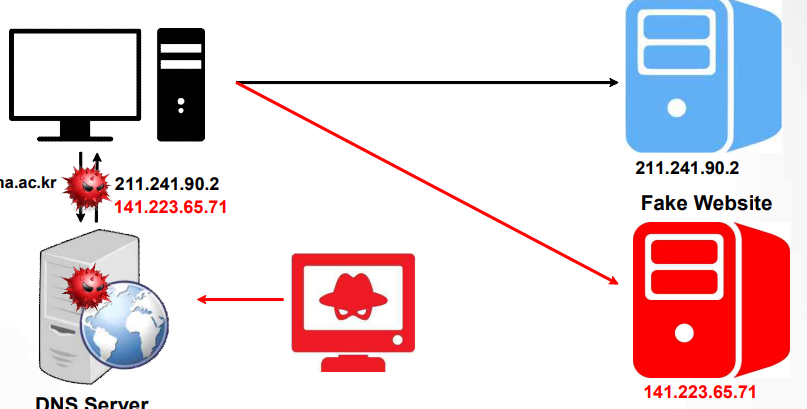

나-4. DNS 스푸핑 공격 : 사용자와 DNS 서버 사이의 트래픽을 스니핑하거나 DNS를 장악하여공격자가 원하는 사이트로 접속하게 하는 공격

다. 포트 스캐닝 : 특정 컴퓨터의 열린 포트를 스캔하여 시스템 정보 획득

↳ 수동적 공격방법 (목표 컴퓨터나 네트워크를 훼손X)

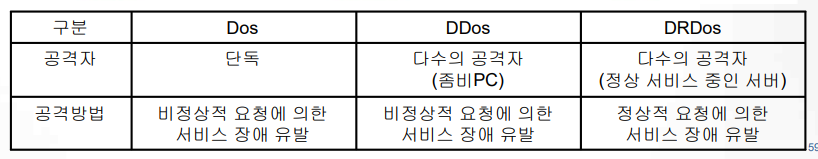

라. 서비스 거부 공격(DoS : Denial of Service) : 네트워크에 연결된 시스템을 공격하여 자원을 고갈시키는 공격행위

↳ 가용성 훼손 (시스템 & 네트워크 자원 고갈)\

↳ 보통 네트워크 트래픽 넘치게 하여 장애 유발

↳ 한계: : 단일 공격자임(다중 공격자에 의한 공격에 비해 추적 용이 &공격 강도⇓)

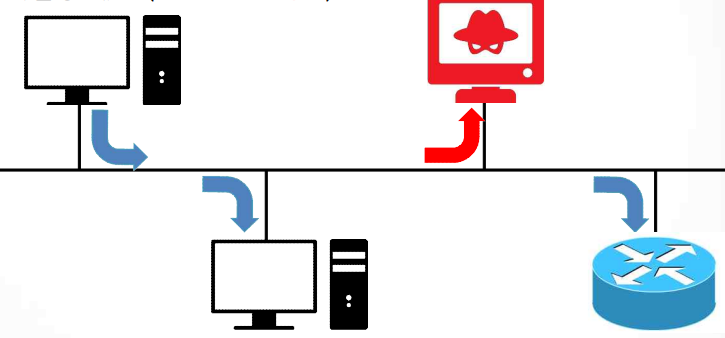

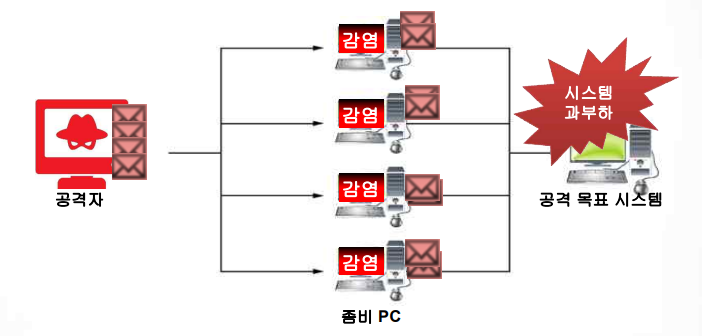

마. 분산 서비스 거부 공격(DDoS : Distributed Denial of Service) : 공격자가 다수의 좀비 PC를 사용하여 수행하는 서비스 거부 공격

↳ 좀비 PC : 악성 코드등에 감염된 PC

↳ 공격효과 ⇑ & 추적 어려움 (공격자 多)

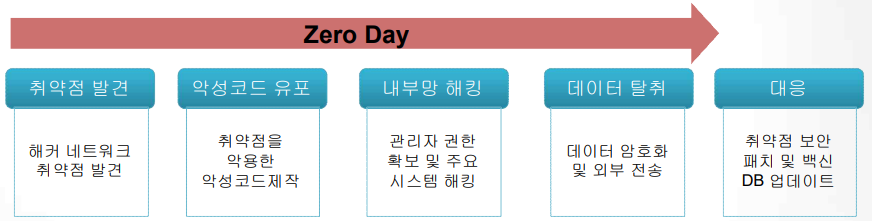

바. 제로데이 공격 : 소프트웨어의 취약점을 공격하는 기술적 위협으로 해당 취약점의 패치가나오지 않은 시점에서 이루어지는 공격

3. 기타 위협 : 사회공학 기법

►► 사람들 간의 신뢰를 기반으로, 사람을 속여 정보를 획득 ⇨ 인적 보안 重

가. 피싱 공격(Phishing attack) : 개인정보(Private data) + 낚시(Fishing)

↳ 신뢰 사람, 기업으로 가장

나. 파밍 공격 (Pharming attack) : 사용자 컴퓨터에 악성 프로그램을 설치 ⇨ 정상적인 도메인주소를 입력해도 공격자가 만든 위장 사이트로 이동하게 만드는공격

↳ by 악성 코드, DNS 스푸핑 등

↳ Phishing + Farming