82.최대 홉수를 15로 제한한 라우팅 프로토콜은?

RIP

83.IP 또는 ICMP의 특성을 악용하여 특정 사이트에 집중적으로 데이터를 보내 네트워크 또는 시스템의 상태를 불능으로 만드는 공격 방법은?

Smurfing

84.CMM(Capability Maturity Model) 모델의 레벨로 옳지 않은 것은?

계획단계

85.여러 개의 독립된 통신장치가 UWB(UltraWideband)기술 또는 블루투스 기술을 사용하여 통신망을 형성하는 무선 네트워크 기술은?

PICONET

- COCOMO model 중 기관 내부에서 개발된 중소 규모의 소프트웨어로 일괄 자료 처리나 과학기술 계산용, 비즈니스 자료 처리용으로 5만 라인 이하의 소프트웨어를 개발하는 유형은?

organic

89.Rayleigh-Norden 곡선의 노력 분포도를 이용한 프로젝트 비용 산정기법은?

Putnam 모형

90.소인수 분해 문제를 이용한 공개키 암호화 기법에 널리 사용되는 암호 알고리즘 기법은?

RSA

91.프로토타입을 지속적으로 발전시켜 최종 소프트웨어 개발까지 이르는 개발방법으로 위험관리가 중심인 소프트웨어 생명주기 모형은?

나선형 모형

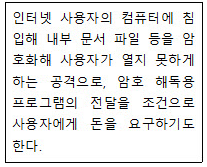

92.다음 설명의 정보보안 침해 공격 관련 용어는?

Ransomware

93.백도어 탐지 방법으로 틀린 것은?

닫힌 포트 확인

94.메모리상에서 프로그램의 복귀 주소와 변수사이에 특정 값을 저장해 두었다가 그 값이 변경되었을 경우 오버플로우 상태로 가정하여 프로그램 실행을 중단하는 기술은?

스택가드

-

시스템 내의 정보는 오직 인가된 사용자만 수정할 수 있는 보안 요소는?

무결성

-

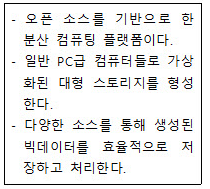

다음이 설명하는 용어로 옳은 것은?

하둡(Hadoop)

- 폭포수 모형의 특징으로 거리가 먼 것은?

개발 중 발생한 요구사항을 쉽게 반영할 수 있다.

- 테일러링(Tailoring) 개발 방법론의 내부 기준에 해당하지 않는 것은?

국제표준 품질기준

2020 / 3회 모의고사

84.기능점수(Functional Point)모형에서 비용 산정에 이용되는 요소가 아닌 것은?

클래스 인터페이스

86.Putnam 모형을 기초로 해서 만든 자동화 추정 도구는?

SLIM

88.COCOMO 모델의 프로젝트 유형으로 거리가 먼 것은?

Sequential

91.DDoS 공격과 연관이 있는 공격 방법은?

Tribe Flood Network

93.RIP(Routing Information Protocol)에 대한 설명으로 틀린 것은?

최대 홉 카운트를 115홉 이하로 한정하고 있다.

(15개)

94.소프트웨어 생명주기 모형 중 고전적 생명주기 모형으로 선형 순차적 모델이라고도 하며, 타당성 검토, 계획, 요구사항 분석, 구현, 테스트, 유지보수의 단계를 통해 소프트웨어를 개발하는 모형은?

폭포수 모형

95.소프트웨어 개발 모델 중 나선형 모델의 4가지 주요 활동이 순서대로 나열된 것은?

계획수립- 위험분석 - 개발 및 검증 - 고객평가

98.소프트웨어 개발 표준 중 소프트웨어 품질 및 생산성 향상을 위해 소프트웨어 프로세스를 평가 및 개선하는 국제 표준은?

SPICE

99.실무적으로 검증된 개발보안 방법론 중 하나로써 SW보안의 모범 사례를 SDLC(Software Development Life Cycle)에 통합한 소프트웨어 개발 보안 생명주기 방법론은?

Seven Touchpoints

2020 / 4회 모의고사

- CMM(Capability Maturity Model) 모텔의 레벨로 옳지 않은 것은?

계확단계

- 서비스 지향 아키텍처 기반 애플리케이션을 구성하는 층이 아닌 것은?

제어 클래스층

- SoftTech사에서 개발된 것으로 구조적 요구 분석을 하기 위해 블록 다이어그램을 채택한 자동화 도구는?

SADT

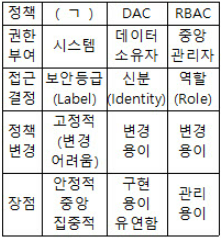

-

다음은 정보의 접근통제 정책에 대한 설명이다. (ㄱ)에 들어갈 내용으로 옳은 것은?

MAC -

소프트웨어 비용 추정모형(estimation models)이 아닌 것은?

PERT

- 웹페이지에 악의적인 스크립트를 포함시켜 사용자 측에서 실행되게 유도함으로써, 정보유출 등의 공격을 유발할 수 있는 취약점은?

XSS

- 소프트웨어 정의 데이터센터(SDDC : Software Defined Data Center)에 대한 설명으로 틀린 것은?

특정 하드웨어 에 종속되어 특화된 업무를 서비스하기에 적합하다.

-

N S(Nassi-Schneiderman) chart에 대한 설명으로 거리가 먼 것은?

주로 화살표를 사용하여 논리적인 제어구조로 흐름을 표현한다. -

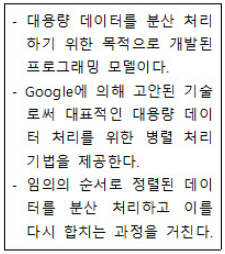

다음 내용에 적합한 용어는?

MapReduce