| Application Debuggable

- 애플리케이션 디버깅 취약점

- 안드로이드 디버깅 모드의 설정 여부에 따라 발생

- 기본적으로 디버깅 모드는 애플리케이션이 제작되는 과정에서 주로 사용 됨

- 완성된 애플리케이션을 배포할 때는 기본적으로 AndroidManifest.xml 파일에 false로 설정하여 디버깅이 불가능하도록 설정

- 개발자 편의상 true로 설정해두다가 배포 시 취약점 발생

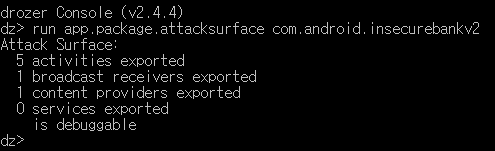

| 디버깅 모드 여부 확인(Drozer)

dz> run app.package.attacksurface com.android.insecurebankv2

- is debuggable: 디버깅 모드가 true로 되어있는 걸로 추측 가능

| 디컴파일

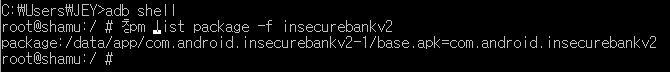

- adb 사용하여 apk 파일의 위치 확인

adb shell

root@shamu:/ # pm list package -f insecurebankv2

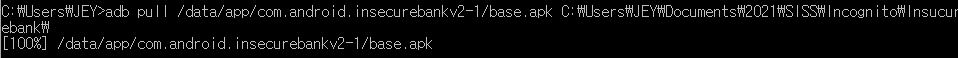

- adb pull <apk 위치> <저장할 위치>로 apk 추출

adb pull /data/app/com.android.insecurebankv2-1/base.apk C:\Users\JEY\Documents\2021\SISS\Incognito\Insucurebank\

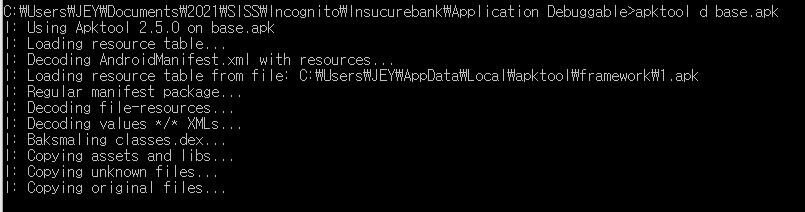

- apktool 사용하여 디컴파일

apktool d base.apk

-

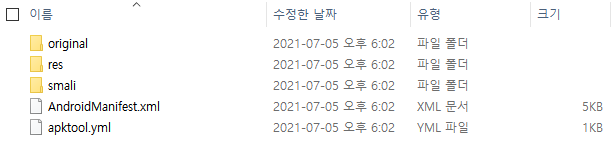

디컴파일 파일 확인

-

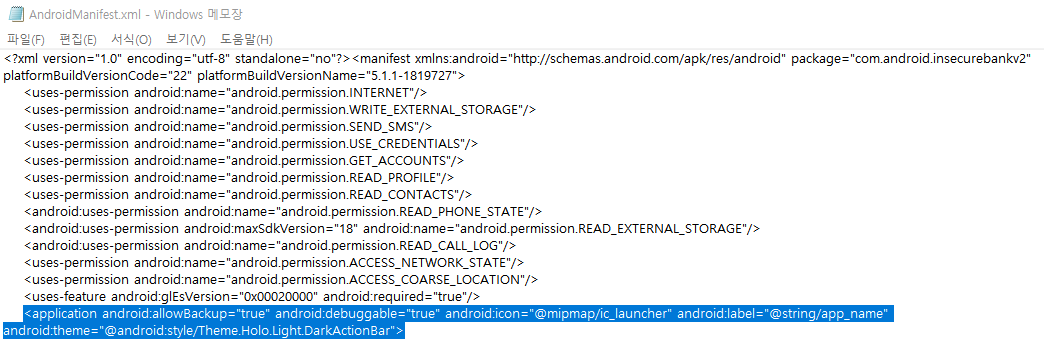

AndroidManifest.xml 확인

-

android:debuggable="true"로 설정된 부분 확인 가능

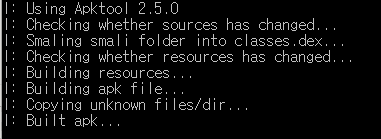

| 리빌드

- android:debuggable 부분 false로 수정 후 리빌드

apktool b C:\Users\JEY\Documents\2021\SISS\Incognito\Insucurebank\Application_Debuggable\base -o insecurebankv2.apk

| 대응방안

- 완성된 애플리케이션을 배포할 때 기본적으로 AndroidManifest.xml 파일에 false로 설정하여 디버깅이 불가능하도록 설정하기