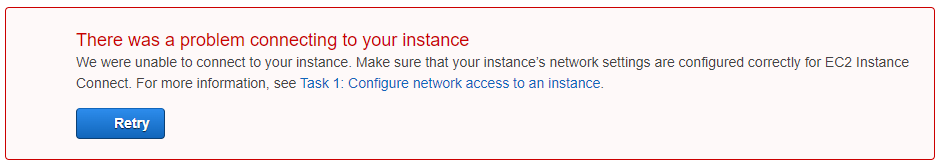

Inbound rules에 Source가 0.0.0.0이 아닌 ssh rule만 있다면,

브라우저에서 "EC2 Instance Connect" 시도 시 아래와 같은 화면을 볼 수 있다.

이를 위해 다음 json을 참고한다. ip-ranges.json

AWS가 사용하는 IP대역들을 json 포맷으로 정리한 자료다. 해당 EC2는 Seoul region에 있으므로, 다음과 같은 스니펫으로 필요한 ip 대역을 확인할 수 있다.

curl -sL ip-ranges.amazonaws.com/ip-ranges.json | jq '.prefixes[] | select(.region=="ap-northeast-2" and .service=="EC2_INSTANC

E_CONNECT")'

{

"ip_prefix": "13.209.1.56/29",

"region": "ap-northeast-2",

"service": "EC2_INSTANCE_CONNECT",

"network_border_group": "ap-northeast-2"

}직접 VPC Flow logs로 확인했을때 REJECT된 srcaddr도 13.209.1.56, 13.209.1.57 임을 보면 적절한 값으로 보인다. 비단 EC2_INSTANCE_CONNECT 뿐 아니라 다른 region, service에서도 ip-ranges.json를 활용하면 적절한 inbound rule을 설정할 수 있을것이다.

Reference: