G-1에서 공격자가 34.123.161.169 주소로 TCP 연결한 흔적 확인

1. 공격자의 최초 파일 유출 지점 찾기

-

로그 분석

- 2021화햇기출

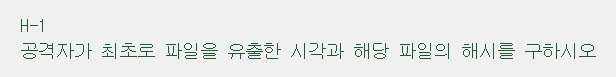

- wireshark 이용 -> POST 방식 교류 확인 -> 공격자의 파일 전송 확인 -> 시각 확인

- 2021화햇기출

-

결과

- 문제접근

- G-1에서 공격자가 34.123.161.169의 80번 포트로 TCP 연결한 흔적 확인 -> 80번 포트는 HTTP포트니까 웹 관련 의심 -> 뭔갈 웹으로 보냈다면 POST방식 의심

- wireshark로 로그 파일 분석

- http.request.method == POST로 필터 -> 34.64.143.34 주소에 3000번 포트 자주 전송 확인

(G-1 의 Sysmon 로그에서 확인. 34.123.161.169:80 에 접속한 뒤, 34.64.143.34:3000 으로 연결)

-> 첫번째 패킷 -> 우클릭-Follow-HTTP Stream -> POST방식으로 hwp파일 전송 확인 -> 해당 패킷의 Arrival Time 확인 (wireshark 이용)

- http.request.method == POST로 필터 -> 34.64.143.34 주소에 3000번 포트 자주 전송 확인

- 문제접근

2. 공격 파일의 해시

- 공격 파일 분석

- 공격 파일의 DATA 파트 분석 -> 해시값 확인

- 결과

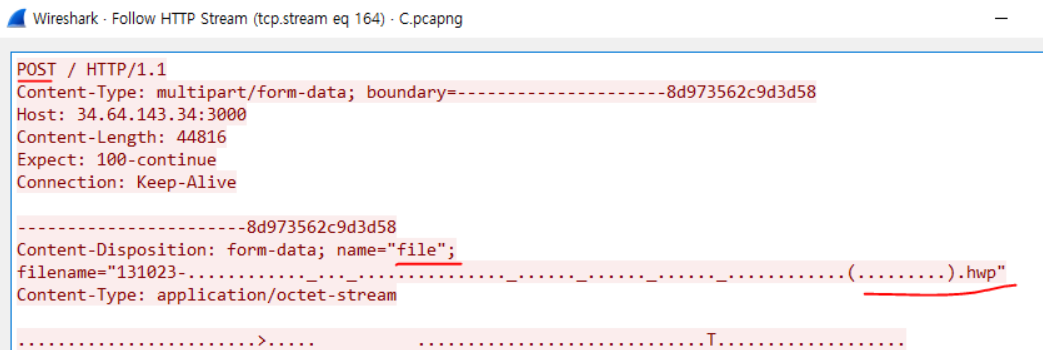

- 공격 파일의 DATA우클릭 -> Export Packet Bytes로 raw 값을 복사 -> HxD 같은곳에 붙여서 파일 저장 -> certutil -hashfile <파일명> sha1로 해시값 확인

- 공격 파일의 DATA우클릭 -> Export Packet Bytes로 raw 값을 복사 -> HxD 같은곳에 붙여서 파일 저장 -> certutil -hashfile <파일명> sha1로 해시값 확인

FLAG

FLAG{시각 해시정보}

=> FLAG{2021_09_09_05_53_40_6b2f8c8bf30308cb5858c896b9e1253e40697b8d}